Netzwerksicherheit

Zum Schutz des Systems vor einer Offenlegung oder Manipulation der darauf gespeicherten Daten und zur Verstärkung der allgemeinen Sicherheit und Vertraulichkeit können Sie die Netzwerksicherheit des Systems erhöhen.

Bei der Verwendung von SSO-H empfiehlt sich aus Sicherheitsgründen die Einrichtung eines Netzwerkadministrators (NetworkAdmin).

Die Sicherheit des Systems im Netzwerk wird über folgende Elemente gewährleistet.

TLS-Verschlüsselung der Kommunikation

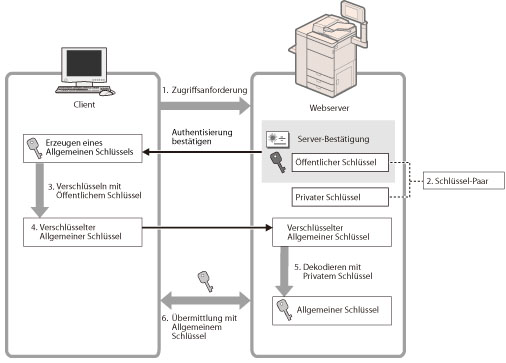

Durch die Installation eines Serverzertifikats auf dem System kann die Kommunikation zwischen dem Webbrowser eines Anwenders und dem System verschlüsselt werden. Bei der Kommunikation mit TLS wird unter Einsatz des Serverzertifikats und eines öffentlichen Schlüssels ein gemeinsamer Schlüssel generiert, der nur vom System und vom Anwender verwendet werden kann. Auf diese Weise werden das Abfangen und der Diebstahl von Daten verhindert. Vgl. "Einstellungen zu Schlüsselpaar und Serverzertifikat für die verschlüsselte TLS-Kommunikation" und "Einstellen des Schlüsselpaares, das zur mit TLS verschlüsselten Kommunikation verwendet wird".

Die Struktur der TLS-Kommunikation ist im Folgenden dargestellt.

1. | Wenn ein Anwender auf das System von seinem Computer aus zugreift, werden das TLS-Serverzertifikat und der öffentliche Schlüssel des Servers angefordert. |

2. | Das System sendet das Zertifikat und den öffentlichen Schlüssel an den Computer des Anwenders. |

3. | Dort wird der auf dem Computer generierte allgemeine Schlüssel unter Einsatz des vom Server erhaltenen öffentlichen Schlüssels verschlüsselt. |

4. | Der verschlüsselte allgemeine Schlüssel wird an das System gesendet. |

5. | Auf dem System wird der verschlüsselte allgemeine Schlüssel unter Einsatz eines privaten Schlüssels entschlüsselt. |

6. | Der Computer des Anwenders und das System besitzen nun beide den allgemeinen Schlüssel und können mit dessen Hilfe Daten austauschen. |

Firewall

Eine Firewall verhindert Angriffe auf das Netzwerk von außen. Sie können mithilfe einer Firewall die von bestimmten externen IP-Adressen ausgehende Kommunikation blockieren und das Netzwerk so vor gefährlichen Zugriffen schützen. (Vgl. Abschnitt "Protokolleinstellungen".)

SNMP

SNMP ist ein netzwerkweit eingesetztes Protokoll. Das System unterstützt sowohl SNMPv1 als auch SNMPv3. Über SNMP wird die Kommunikation des Systems über das Netzwerk überwacht und gesteuert. (Vgl. Abschnitt "Einrichten der Kommunikationsumgebung".)

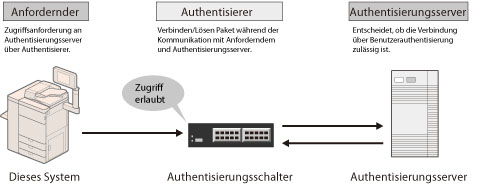

IEEE 802.1X-Authentisierung

Diese Authentisierung erfolgt komplett über einen RADIUS-Authentisierungsserver (Remote Authentication Dial In User Service), wobei nur der Antragsteller authentisiert wird. Nur Antragsteller, die am RADIUS-Server authentisiert wurden, haben Zugriff auf das Netzwerk.

Antragsteller, die nicht am RADIUS-Server authentisiert wurden, werden abgewiesen. (Vgl. Abschnitt "IEEE 802.1X-Authentisierungseinstellungen".)

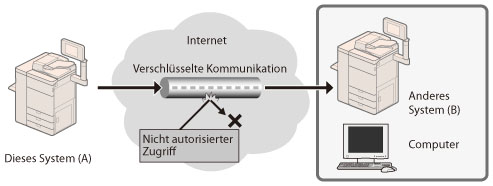

IPSec-Kommunikation und FIPS 140-2

IPSec ist ein Protokoll für die Erstellung von Sicherheitsrichtlinien, mit denen Daten, die aus einem IP-Netzwerk kommen oder dahin gesendet werden, vor Risiken wie Abfangen, Veränderung und Diebstahl geschützt werden. (Vgl. Abschnitt "IPSec-Einstellungen".)

Sie können auch festlegen, dass die Verschlüsselungsmethode für die IPSec-Kommunikation mit dem von der US-Regierung genehmigten Standard FIPS (Federal Information Processing Standards) 140-2 übereinstimmt. (Vgl. Abschnitt "Verwenden einer mit FIPS 140-2 kompatiblen Verschlüsselungsmethode".)

Einstellungen MEAP

Sie können TLS-Kommunikation verwenden, wenn beim Zugriff auf das System über einen Webbrowser eine MEAP-Anwendung verwendet wird. (Vgl. Abschnitt "Einstellungen MEAP".)