Sécurité réseau

Il est possible d'améliorer la sécurité réseau sur la machine afin d'éviter la sortie et la falsification de données, et d'accroître la sécurité et la confidentialité.

Il est recommandé de définir un administrateur réseau (NetworkAdmin) pour des raisons de sécurité lors de l'utilisation de SSO-H.

La sécurité du réseau pour cette machine est assurée à l'aide des modes suivants.

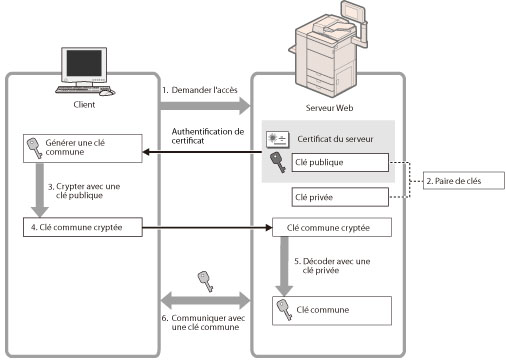

Communication cryptée TLS

Il est possible de disposer d'une communication cryptée sûre lorsque l'utilisateur accède à la machine via un navigateur Web en installant un certificat de serveur sur la machine. Avec les communications TLS, la clé commune qui peut uniquement être utilisée par l'utilisateur et la machine est générée à l'aide du certificat de serveur et de la clé publique. Il est ainsi possible d'éviter l'interception et le vol de données. Voir "Réglages de la biclé et du certificat du serveur pour les communications TLS cryptées" et "Réglages pour l'utilisation de TLS".

La structure des communications TLS est indiquée ci-après.

1. | Lorsque l'utilisateur accède à la machine depuis un PC, le certificat de serveur TLS et la clé publique du serveur sont demandés. |

2. | Le certificat et la clé publique sont envoyés au PC de l'utilisateur depuis la machine. |

3. | A l'aide de la clé publique reçue du serveur, crypter la clé commune unique sur le PC. |

4. | Envoyer sur la machine la clé commune cryptée. |

5. | Utiliser la clé privée sur la machine et décoder la clé commune cryptée. |

6. | Le PC et la machine de l'utilisateur disposent maintenant de la clé commune et peuvent envoyer/recevoir des données à l'aide de la clé commune. |

Pare-feu

Un firewall est un système qui empêche l'accès de réseaux externes, ainsi que les attaques et les intrusions sur le réseau. Il est possible d'utiliser un firewall sur cette machine afin de bloquer l'accès d'un réseau externe qui semble dangereux en limitant les communications en provenance d'adresses IP externes spécifiques. (Voir "Réglages du protocole".)

SNMP

SNMP est un protocole qui gère tout le réseau. Cette machine prend en charge SNMPv1 et SNMPv3. SNMP supervise et contrôle la machine de communication connectée à cette machine via le réseau. (Voir "Configuration de l'environnement de communication".)

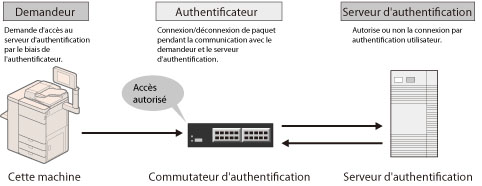

IEEE 802.1X Authentification

Gère toutes les informations d'authentification par l'intermédiaire du serveur d'authentification (RADIUS : Remote Authentication Dial In User Service, Service utilisateur entrant d'authentification à distance) et authentifie le requérant. Il est possible d'interdire un accès non autorisé parce que seul le demandeur authentifié par le serveur RADIUS est autorisé à se connecter au réseau par l'authentificateur.

L'authentificateur bloque les communications du demandeur qui n'est pas authentifié par le serveur RADIUS. (Voir "Réglages d'authentification pour IEEE 802.1X".)

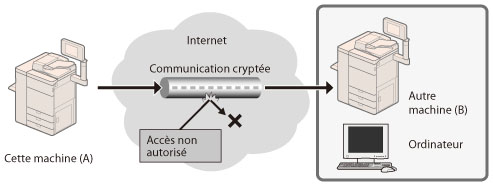

Communications IPSec et FIPS 140-2

IPSec est un protocole permettant la mise en place d'une stratégie de sécurité visant à protéger les données en provenance ou à destination du réseau IP contre les risques d'interception, de modification et de vol. (Voir "Réglages IPSec".)

Il est également possible de rendre la méthode de cryptage des communications IPSec conforme à la norme FIPS 140-2 approuvée par le gouvernement des Etats-Unis. (Voir "Utilisation d'une méthode de cryptage conforme à la norme FIPS 140-2".)

Réglages MEAP

Il est possible d'utiliser les communications TLS lorsqu'une application MEAP est utilisée par accès à la machine par l'intermédiaire d'un navigateur Web. (Voir "Réglages MEAP".)