Seguridad de red

Puede aumentar la seguridad de red del equipo para evitar la salida y la alteración de datos, así como para mejorar la seguridad y confidencialidad.

Por motivos de seguridad, recomendamos establecer un administrador de red (NetworkAdmin) cuando se use SSO-H.

La seguridad en la red de este equipo se mantiene mediante las siguientes funciones.

Comunicaciones cifradas TLS

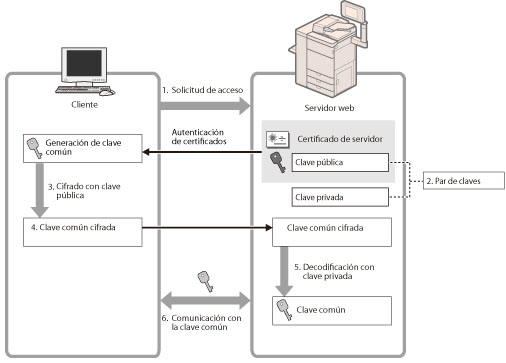

Puede lograr una comunicación cifrada segura cuando el usuario accede al equipo a través de un navegador web instalando un certificado de servidor en el equipo. Con la comunicación TLS, mediante el certificado de usuario y la clave pública se genera una clave común que sólo el usuario y el equipo pueden utilizar. De esta manera se puede impedir la intercepción y el robo de datos. Consulte "Opciones del par de claves y del certificado del servidor para comunicación TLS cifrada" y "Ajustes para utilizar TLS".

A continuación se muestra la estructura de la comunicación TLS.

1. | Cuando el usuario accede al equipo desde su ordenador, se le solicita el certificado de servidor para TLS y la clave pública para el servidor. |

2. | Se envían el certificado y la clave pública al ordenador del usuario desde el equipo. |

3. | Mediante la clave pública recibida del servidor, se cifra la clave común de generación exclusiva en el ordenador. |

4. | La clave común cifrada se envía al equipo. |

5. | En el equipo se usa la clave privada y se descifra la clave común cifrada. |

6. | Ahora, tanto el ordenador del usuario como el equipo tienen en su poder la clave común y pueden enviar o recibir datos haciendo uso de ella. |

Firewall

El firewall es un sistema que impide el acceso por parte de redes externas, así como el ataque o las intrusiones a la red. Puede usar un firewall en este equipo para bloquear el acceso desde redes externas que puedan ser peligrosas mediante la restricción de la comunicación desde direcciones IP externas especificadas. (Consulte "Opciones de protocolo".)

SNMP

SNMP es un protocolo que gestiona toda la red. Este equipo admite SNMPv1 y SNMPv3. SNMP supervisa y controla el equipo de la comunicación conectado a este equipo a través de la red. (Consulte "Configuración del entorno de comunicación".)

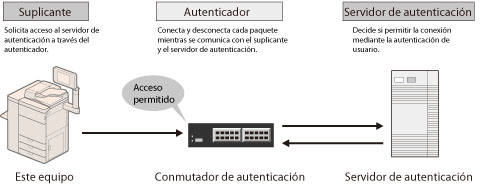

IEEE 802.1X Autenticación

Gestiona toda la información de autenticación a través del servidor de autenticación (RADIUS: Remote Authentication Dial In User Service) y autentica al solicitante. Puede impedir el acceso no autorizado, ya que únicamente el solicitante autenticado por el servidor RADIUS tiene permiso para conectarse a la red por parte del autenticador.

El autenticador bloquea la comunicación para cualquier solicitante que no esté autenticado por el servidor RADIUS. (Consulte "Opciones de autenticación IEEE 802.1X".)

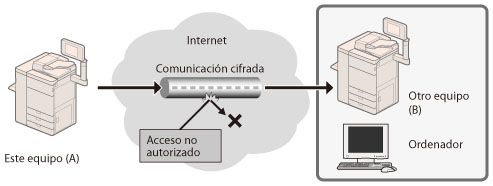

Comunicación IPSec y FIPS 140-2

IPSec es un protocolo para la creación de una directiva de seguridad que proteja los datos recibidos de la red IP y enviados a ella de amenazas tales como la intercepción, la alteración y el robo. (Consulte "Opciones de IPSec".)

Con él también se consigue que el método de cifrado de la comunicación IPSec cumpla las normas FIPS (Federal Information Processing Standards) 140-2 aprobadas por el gobierno de Estados Unidos. (Consulte "Usar un método de cifrado que cumpla las normas FIPS 140-2".)

Opciones de MEAP

Puede usar la comunicación TLS cuando se usa una aplicación MEAP mediante el acceso al equipo desde un navegador web. (Consulte "Opciones de MEAP".)