보안 폴리시 등록

이 절에서는 새로운 보안 폴리시를 등록하는 절차에 대해 설명합니다.

1.

(설정/등록)을 누릅니다.

(설정/등록)을 누릅니다. 2.

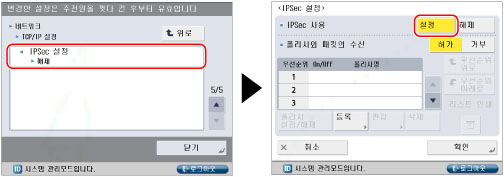

[환경 설정] → [네트워크] → [TCP/IP 설정]을 누릅니다.

3.

[TCP/IP 설정]에서 [IPSec 설정]을 누르고 → <IPSec 사용>의 [설정]을 누릅니다.

IPSec을 사용하지 않으려는 경우 <IPSec 사용>에서 [해제]를 누릅니다.

4.

<폴리시외 패킷의 수신>에서 [허가] 또는 [거부] → [등록]을 누릅니다.

<폴리시외 패킷의 수신>에서 [허가]: IPSec 설정 화면에서 설정한 보안 폴리시를 따르지 않으므로 암호화되지 않은 일반 텍스트 형태의 패킷 송/수신을 허가합니다.

<폴리시외 패킷의 수신>에서 [거부]: IPSec 설정 화면에서 설정한 보안 폴리시를 따르지 않는 패킷의 송/수신을 거부합니다.

5.

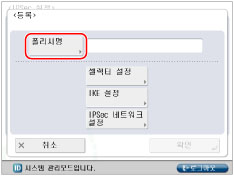

[폴리시명]을 누릅니다.

6.

등록할 보안 폴리시의 이름을 입력하고 → [확인]을 누릅니다.

7.

등록한 보안 폴리시를 적용할 로컬 IP 주소를 지정하려면 [셀렉터 설정]을 누릅니다.

IP 패킷을 수신할 때 패킷의 대상 IP 주소가 이 절차에서 지정한 로컬 IP 주소와 일치할 경우 등록된 보안 폴리시가 적용됩니다. IP 패킷을 송신할 때 패킷의 소스 IP 주소가 이 절차에서 지정한 로컬 IP 주소와 일치할 경우 등록된 보안 폴리시가 적용됩니다.

|

중요

|

|

링크 로컬 주소가 IPSec 통신에 대해 이 절차의 로컬 주소로 설정된 경우 8단계에서 설정한 리모트 IP 주소는 링크 로컬 주소여야 합니다.

|

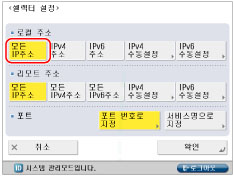

모든 송/수신된 IP 패킷에 보안 폴리시 적용

<로컬 주소>의 [모든 IP주소]를 누릅니다.

기기에서 유지되는 IPv4 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<로컬 주소>에서 [IPv4 주소]를 누릅니다.

기기에서 유지되는 IPv6 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<로컬 주소>에서 [IPv6 주소]를 누릅니다.

지정한 IPv4 주소 또는 IPv4 네트워크 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

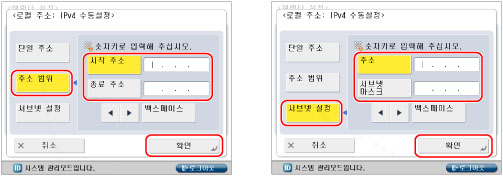

<로컬 주소>에서 [IPv4 수동설정]을 선택하고 → IPv4 주소를 지정하고 → [확인]을 누릅니다.

단일 IPv4 주소를 지정하는 경우: [단일 주소]를 누르고 → IPv4 주소를 입력합니다.

IPv4 주소 범위를 지정하는 경우: [주소 범위] → [시작 주소] → 시작 IPv4 주소를 입력하고 → [종료 주소] → 종료 IPv4 주소를 입력합니다.

서브넷을 설정하는 경우: [서브넷 설정] → [주소] → IPv4 주소를 입력하고 → [서브넷 마스크] → 서브넷 마스크를 입력합니다.

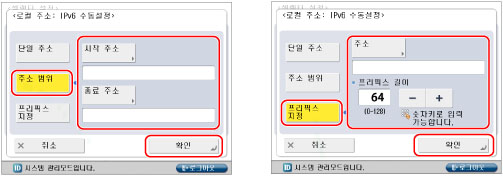

지정한 IPv6 주소 또는 IPv6 네트워크 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<로컬 주소>에서 [IPv6 수동설정]을 누르고 → IPv6 주소를 지정한 후 → [확인]을 누릅니다.

단일 IPv6 주소를 지정하는 경우: [단일 주소]를 누르고 → [주소] → IPv6 주소를 입력한 후 → [확인]을 누릅니다.

IPv6 주소 범위를 지정하는 경우: [주소 범위]를 누릅니다. [시작 주소]를 누르고 → IPv6 주소를 입력한 후 → [확인]을 누릅니다. [종료 주소]를 누르고 → 종료 IPv6 주소를 입력한 후 → [확인]을 누릅니다.

IPv6 주소 프리픽스를 지정하는 경우: [프리픽스 지정]을 누릅니다. [주소]를 누르고 → IPv6 주소 프리픽스를 입력한 후 → [확인]을 누릅니다. [프리픽스 길이]에 IPv6 주소의 프리픽스 길이를 입력합니다.

8.

셀렉터 설정 화면에서 등록한 보안 폴리시를 적용할 리모트 IP 주소를 지정합니다.

IP 패킷을 수신할 때 패킷의 소스 IP 주소가 이 절차에서 지정한 리모트 IP 주소와 일치할 경우 등록된 보안 폴리시가 적용됩니다. IP 패킷을 송신할 때 패킷의 대상 IP 주소가 이 절차에서 지정한 리모트 IP 주소와 일치할 경우 등록된 보안 폴리시가 적용됩니다.

|

중요

|

|

IPSec 통신의 이 절차에서 리모트 IP 주소가 로컬 IP 주소로 설정된 경우, 7단계에서 설정한 로컬 IP 주소는 링크 로컬 주소여야 합니다.

|

모든 송/수신된 IP 패킷에 보안 폴리시 적용

<리모트 주소>에서 [모든 IP주소]를 누릅니다.

기기에서 유지되는 모든 IPv4 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<리모트 주소>에서 [모든 IPv4주소]를 누릅니다.

기기에서 유지되는 모든 IPv6 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<리모트 주소>에서 [모든 IPv6주소]를 누릅니다.

지정한 IPv4 주소 또는 IPv4 네트워크 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<리모트 주소>에서 [IPv4 수동설정]을 선택하고 → IPv4 주소를 지정하고 → [확인]을 누릅니다.

단일 IPv4 주소를 지정하는 경우: [단일 주소]를 누르고 → IPv4 주소를 입력합니다.

IPv4 주소 범위를 지정하는 경우: [주소 범위] → [시작 주소] → 시작 IPv4 주소를 입력하고 → [종료 주소] → 종료 IPv4 주소를 지정합니다.

서브넷을 설정하는 경우: [서브넷 설정] → [주소] → IPv4 주소를 입력하고 → [서브넷 마스크] → 서브넷 마스크를 입력합니다.

지정한 IPv6 주소 또는 IPv6 네트워크 주소에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<리모트 주소>에서 [IPv6 수동설정]을 누르고 → IPv6 주소를 지정한 후 → [확인]을 누릅니다.

단일 IPv6 주소를 지정하는 경우: [단일 주소]를 누르고 → [주소] → IPv6 주소를 입력한 후 → [확인]을 누릅니다.

IPv6 주소 범위를 설정하는 경우: [주소 범위]를 누릅니다. [시작 주소]를 누르고 → IPv6 주소를 입력한 후 → [확인]을 누릅니다. [종료 주소]를 누르고 → 종료 IPv6 주소를 입력한 후 → [확인]을 누릅니다.

IPv6 주소 프리픽스를 설정하는 경우: [프리픽스 지정]을 누릅니다. [주소]를 누르고 → IPv6 주소 프리픽스를 입력한 후 → [확인]을 누릅니다. [프리픽스 길이]에 IPv6 주소의 프리픽스 길이를 입력합니다.

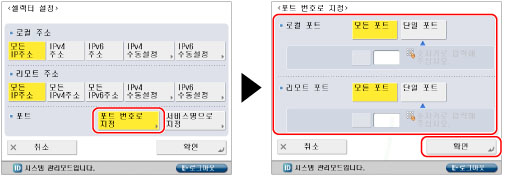

9.

셀렉터 설정 화면에서 등록한 보안 폴리시를 적용할 원격 IP 주소를 지정합니다.

IP 패킷을 수신할 때 패킷의 대상 포트가 이 절차에서 지정한 포트 번호와 일치할 경우 등록된 보안 폴리시가 적용됩니다. IP 패킷을 송신할 때 패킷의 소스 포트가 이 절차에서 지정한 포트 번호와 일치할 경우 등록된 보안 폴리시가 적용됩니다.

포트 번호에 지정된 로컬 포트 및 원격 포트에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<포트>에서 [포트 번호로 지정] → <로컬 포트> 및 <리모트 포트>를 지정하고 → [확인]을 누릅니다.

[모든 포트]: 모든 로컬 또는 리모트 포트를 지정하도록 선택합니다.

[단일 포트]: 포트 번호에 따라 단일 로컬 포트 또는 리모트 포트를 지정하도록 선택합니다.

[확인]을 누릅니다.

할당된 응용 프로그램에서 지정된 포트에서 송/수신되는 IP 패킷에 보안 폴리시 적용

<포트>에서 [서비스명으로 지정]을 누릅니다.

표시된 서비스명을 선택하고 → [서비스 설정/해제]를 누른 후 → [확인]을 누릅니다.

[확인]을 누릅니다.

10.

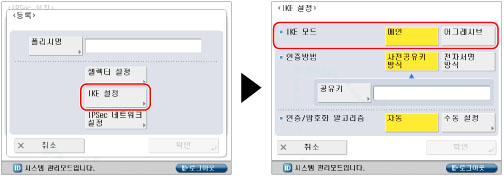

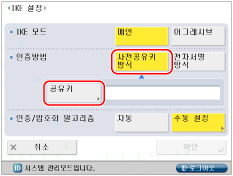

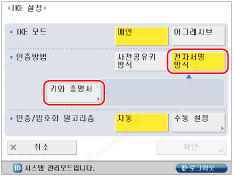

[IKE 설정]을 누른 다음 → IKE 단계 1에 사용할 모드를 선택합니다.

<IKE 모드>에서 [메인]: 메인 모드를 설정하도록 선택합니다. 이 모드는 IKE 세션 자체가 암호화되기 때문에 강력한 보안 기능을 제공합니다.

<IKE 모드>에서 [어그레시브]: 어그레시브 모드를 설정하도록 선택합니다. 이 모드에서는 IKE 세션이 암호화되지 않기 때문에 IKE 세션 속도가 빠릅니다.

11.

IKE 단계 1에 사용할 인증 모드를 지정합니다.

사전 공유된 키 방법을 선택하려면 사전 공유된 키를 준비합니다. 디지털 서명 방법을 선택하려면 먼저 CA 증명서를 등록("CA 증명서 파일 등록/편집" 참고)하고 키 페어 파일 및 증명서 파일을 설치합니다("키 페어 파일과 서버 증명서 설치" 참고).

사전 공유 키 방법 설정

<인증방법>에서 [사전공유키 방식] → [공유키]를 누릅니다.

사전 공유 키를 입력하고 → [확인]을 누릅니다.

전자 서명 방법 설정

<인증방법>에서 [전자서명 방식] → [키와 증명서]를 누릅니다.

IPSec로 사용하려는 키 페어를 선택하고 → [사용키로 설정] → [예] → [확인]을 누릅니다.

키 페어 이름으로 'Device Signature Key'(PDF 또는 XPS에 디지털 서명을 추가하기 위한 키 페어에 사용됨) 또는 'AMS'(액세스 제어를 위한 키 페어에 사용됨)를 지정할 수 없습니다.

|

중요

|

|

RSA-MD5 또는 RSA-MD2 서명 알고리즘을 사용하는 키 페어를 선택한 경우 FIPS(Federal Information Processing Standards) 140-2를 준수하는 IPSec 통신을 설정한 경우 이 키 페어와 폴리시 설정은 사용할 수 없습니다. (See "FIPS 140-2를 준수하는 암호화 방법 사용.")

|

|

참고

|

|

키와 증명서 화면에서 키 페어를 선택한 후 [증명서 상세정보]를 누르면 증명서의 내용을 확인할 수 있습니다. 증명서 상세정보 화면에서 [증명서 검증]을 눌러 증명서를 검증할 수 있습니다.

키와 증명서 화면에서 <사용상황>에 '사용중...'이 표시되는 키 페어를 선택하고 [사용 위치 표시]를 누르면 사용 중인 키 페어의 용도를 확인할 수 있습니다.

|

12.

IKE 단계 1에 사용할 인증 및 암호화 알고리즘을 선택합니다.

인증 및 암호화 알고리즘 지정

<인증/암호화 알고리즘>에 대해 [수동 설정]을 선택하고 → IKE SA에 적용할 인증 및 암호화 알고리즘을 지정한 후 → [확인]을 누릅니다.

<인증>에서 [SHA1]: 인증 알고리즘으로 SHA1(Secure Hash Algorithm 1)을 설정하도록 선택합니다. 160비트 해시 값이 지원됩니다.

<인증>에서 [SHA2]: 인증 알고리즘으로 SHA2(Secure Hash Algorithm 2)를 설정하도록 선택합니다. 256비트 및 384비트 해시 값이 지원됩니다.

<암호화>에서 [3DES-CBC]: 암호화 알고리즘으로 3DES(Triple Data Encryption Standard)를, 그리고 암호화 모드로 CBC(Cipher Block Chaining)를 설정하도록 선택합니다. 3DES는 DES를 세 번 수행하기 때문에 처리하는 데 더 오랜 시간이 소요되지만 그만큼 암호화 강도가 뛰어납니다. CBC는 이전 블록의 암호화 결과를 다음 블록과 연결하여 암호화를 해독하기 어렵게 합니다.

<암호화>에서 [AES-CBC]: 암호화 알고리즘으로 AES(Advanced Encryption Standard)를, 그리고 암호화 모드로 CBC를 설정하도록 선택합니다. AES는 128, 192 또는 256비트의 키 길이를 가진 암호화 키를 지원합니다. 지원되는 키 길이가 길므로 암호화 강도가 더 뛰어납니다. CBC는 이전 블록의 암호화 결과를 다음 블록과 연결하여 암호화를 해독하기 어렵게 합니다.

<DH그룹>에서 [Group1 (768)]: DH(Diffie-Hellman) 키 교환 방법으로 그룹 1을 설정하도록 선택합니다. 그룹 1에서는 768비트 MODP(Modular Exponentiation)가 지원됩니다.

<DH그룹>에서 [Group2 (1024)]: DH(Diffie-Hellman) 키 교환 방법으로 그룹 2를 설정하도록 선택합니다. 그룹 2에서는 1024비트 MODP가 지원됩니다.

<DH그룹>에서 [Group14 (2048)]: DH 키 교환 방법으로 그룹 14를 설정하도록 선택합니다. 그룹 14에서는 2048비트 MODP가 지원됩니다.

<DH그룹>에서 [ECDH-P256]: 256비트 키 길이와 함께 ECDH(Elliptic Curve Diffie Hellman) 키 교환 방법을 설정하도록 선택합니다.

<DH그룹>에서 [ECDH-P384]: 384비트 키 길이와 함께 ECDH 키 교환 방법을 설정하도록 선택합니다.

[확인]을 누릅니다.

인증 및 암호화 알고리즘 자동 설정

<인증/암호화 알고리즘>에서 [자동] → [확인]을 누릅니다.

인증 및 암호화 알고리즘의 우선 순위는 다음과 같습니다.

|

우선 순위

|

인증 알고리즘

|

암호화 알고리즘

|

DH 키 교환 방법

|

|

1

|

SHA1

|

AES(128비트)

|

그룹 2

|

|

2

|

SHA2(256비트)

|

||

|

3

|

SHA2(384비트)

|

||

|

4

|

SHA1

|

AES(192비트)

|

|

|

5

|

SHA2(256비트)

|

||

|

6

|

SHA2(384비트)

|

||

|

7

|

SHA1

|

AES(256비트)

|

|

|

8

|

SHA2(256비트)

|

||

|

9

|

SHA2(384비트)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2(256비트)

|

||

|

12

|

SHA2(384비트)

|

13.

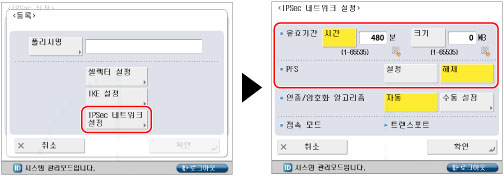

[IPSec 네트워크 설정]을 누른 다음 → SA 유효화 시간 및 유효화 종류와 PFS(Perfect Forward Security)를 지정합니다.

<유효기간>에서 [시간] 및 [크기]: 생성된 IKE SA 및 IPSec SA에 대한 유효 기간을 지정합니다. 유효 보안 폴리시가 적용되는 IPSec 통신에서 키 교환 협상을 수행하지 않고 패킷을 송/수신할 수 있습니다. [시간] 또는 [크기]를 설정해야 합니다. 두 가지를 모두 설정하는 경우 [시간] 또는 [크기]에 설정된 값에 이르면 SA가 무효화됩니다.

<PFS>에서 [설정]: PFS 기능을 사용하는 경우 한 암호화 키가 타인에게 공개되더라도 문제가 다른 암호화 키로 확산되지 않기 때문에 기밀성이 향상될 수 있습니다.

<PFS>에서 [해제]: PFS 기능을 사용하지 않으면 한 암호화 키가 타인에게 노출될 경우 다른 암호화 키도 추측될 수 있습니다. <PFS>를 '설정'으로 지정하는 경우 PFS 통신 대상도 PFS를 설정으로 지정해야 합니다.

14.

IKE 단계 2에 사용할 인증 및 암호화 알고리즘을 선택하고 → [확인]을 누릅니다.

인증 및 암호화 알고리즘 지정

<인증/암호화 알고리즘>에서 [수동 설정]을 누르고 → 인증 방법으로 알고리즘을 설정하고 → [확인]을 누릅니다.

다음은 설정할 수 있는 인증 및 암호화 알고리즘이 표시됩니다.

|

인증 방법

|

설명

|

|

[ESP]

|

<EPS인증>

[SHA1]: ESP 인증 방법용 알고리즘으로 SHA1을 설정하도록 선택합니다. 160비트 해시 값이 지원됩니다.

[NULL]: ESP 인증 방법용 알고리즘을 설정하지 않도록 선택합니다.

|

|

<EPS암호>

[3DES-CBC]: ESP 암호화 알고리즘으로 3DES를 설정하고 암호화 모드로 CBC를 설정하도록 선택합니다. 3DES는 DES를 세 번 수행하기 때문에 처리하는 데 더 오랜 시간이 소요되지만 그만큼 암호화 강도가 뛰어납니다. CBC는 이전 블록의 암호화 결과를 다음 블록과 연결하여 암호화를 해독하기 어렵게 합니다. [AES-CBC]: ESP 암호화 알고리즘으로 AES를 설정하고 암호화 모드로 CBC를 설정하도록 선택합니다. AES는 128, 192 또는 256비트의 키 길이를 가진 암호화 키를 지원합니다. 지원되는 키 길이가 길므로 암호화 강도가 더 뛰어납니다. CBC는 이전 블록의 암호화 결과를 다음 블록과 연결하여 암호화를 해독하기 어렵게 합니다. [NULL]: ESP 암호화 방법용 알고리즘을 설정하지 않도록 선택합니다. |

|

|

[ESP (AES-GCM)]

|

AES-GCM(Advanced Encryption Standard - Galois Counter Mode) 알고리즘을 128, 192 또는 256 비트의 키 길이로 설정하기 위해 선택합니다. AES-GCM은 암호화와 인증을 동시에 수행하는 알고리즘입니다.

|

|

[AH (SHA1)]

|

AH 인증 방법용 알고리즘으로 SHA1을 설정하도록 선택합니다. 160비트 해시 값이 지원됩니다.

|

|

중요

|

|

FIPS 140-2 준수하는 IPSec 통신을 설정한 경우 인증 방법으로 [ESP (AES-GCM)]를 설정한 폴리시는 사용 불가합니다. 동시에 이 폴리시에 대한 인증 알고리즘이 SHA1로 자동 변경되고 이 폴리시에 대한 암호화 알고리즘이 3DES-CBC로 자동 변경됩니다. (See "FIPS 140-2를 준수하는 암호화 방법 사용.")

|

인증 및 암호화 알고리즘 자동 설정

<인증/암호화 알고리즘>에서 [자동]을 누릅니다.

ESP 인증/암호화 방법이 설정되어 있습니다. 인증 및 암호화 알고리즘의 우선 순위는 다음과 같습니다.

|

우선 순위

|

ESP 인증 방법용 알고리즘

|

ESP 암호화 방법용 알고리즘

|

|

1

|

SHA1

|

AES(128비트)

|

|

2

|

SHA1

|

AES(192비트)

|

|

3

|

SHA1

|

AES(256비트)

|

|

4

|

SHA1

|

3DES

|

15.

[확인] → [확인]을 누릅니다.

|

참고

|

|

최대 10명의 보안 폴리시를 등록할 수 있습니다. 등록된 보안 폴리시는 우선 순위 순으로 나타납니다.

|