註冊安全策略

本節介紹註冊新安全策略的步驟。

1.

按  。

。

。

。 2.

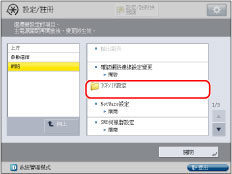

按[參數選擇]→[網路]→[TCP/IP設定]。

3.

按[TCP/IP設定]的[IPSec設定]→<使用IPSec>按[開啟]。

若不想使用IPSec,<使用IPSec>按[關閉]。

4.

<接收非策略資料封包>按[允許]或[拒絕]→[註冊]。

<接收非策略資料封包>按[允許]:允許以純文字格式傳送/接收因不符合「IPSec設定」螢幕上設定的安全策略而未加密的資料封包。

<接收非策略資料封包>按[拒絕]:拒絕傳送/接收不符合「IPSec設定」螢幕上設定的安全策略的資料封包。

5.

按[策略名稱]。

6.

輸入要註冊的安全策略名稱→按[確定]。

7.

按[選擇器設定]→指定要套用已註冊安全策略的本地IP位址。

接收IP資料封包時,若資料封包中的目標IP位址與在此步驟中指定的本地IP位址相符,則會套用已註冊的安全策略。傳送IP資料封包時,若資料封包中的源IP位址與在此步驟中指定的本地IP位址相符,則會套用已註冊的安全策略。

|

須知

|

|

若IPSec通訊的連結本地位址設定爲此步驟中的本地IP位址,則步驟8中設定的遠端IP位址應爲連結本地位址。

|

將安全策略套用於全部傳送和接收的IP資料封包:

<本地位址>按[全部IP位址]。

將安全策略套用於本機器使用的IPv4位址傳送和接收的IP資料封包:

<本地位址>按[IPv4位址]。

將安全策略套用於本機器使用的IPv6位址傳送和接收的IP資料封包:

<本地位址>按[IPv6位址]。

將安全策略套用於指定IPv4位址或IPv4網路位址傳送和接收的IP資料封包:

<本地位址>選擇[IPv4手動設定]→指定IPv4位址→按[確定]。

若要指定一個IPv4位址︰按[單位址]→輸入IPv4位址。

若要指定IPv4位址範圍:按[位址範圍]→按[首位址]→輸入IPv4位址首位址→按[末位址]→輸入IPv4位址末位址。

若要設定子網路:按[子網路設定]→按[位址]→輸入IPv4位址→按[子網路遮罩]→輸入子網路遮罩。

將安全策略套用於指定IPv6位址或IPv6網路位址傳送和接收的IP資料封包:

<本地位址>選擇[IPv6手動設定]→指定IPv6位址→按[確定]。

若要指定一個IPv6位址︰按[單位址]→按[位址]→輸入IPv6位址→按[確定]。

若要指定IPv6位址範圍:按[位址範圍]。按[首位址]→輸入IPv6位址首位址→按[確定]。按[末位址]→輸入IPv6位址末位址→按[確定]。

若要指定IPv6位址前置碼:按[指定前置碼]。按[位址]→輸入IPv6位址前置碼→按[確定]。在[前置碼長度]中輸入IPv6位址的前置碼長度。

8.

在「選擇器設定」螢幕上,指定要套用已註冊安全策略的遠端IP位址。

接收IP資料封包時,若資料封包中的源IP位址與在此步驟中指定的遠端IP位址相符,則會套用已註冊的安全策略。傳送IP資料封包時,若資料封包中的目標IP位址與在此步驟中指定的遠端IP位址相符,則會套用已註冊的安全策略。

|

須知

|

|

若IPSec通訊的遠端IP位址設定爲此步驟中的本地IP位址,則步驟7中設定的本地IP位址必須爲連結本地位址。

|

將安全策略套用於全部傳送和接收的IP資料封包:

<遠端位址>按[全部IP位址]。

將安全策略套用於本機器使用的全部IPv4位址傳送和接收的IP資料封包:

<遠端位址>按[全部IPv4位址]。

將安全策略套用於本機器使用的全部IPv6位址傳送和接收的IP資料封包:

<遠端位址>按[全部IPv6位址]。

將安全策略套用於指定IPv4位址或IPv4網路位址傳送和接收的IP資料封包:

<遠端位址>選擇[IPv4手動設定]→指定IPv4位址→按[確定]。

若要指定一個IPv4位址︰按[單位址]→輸入IPv4位址。

若要指定IPv4位址範圍:按[位址範圍]→按[首位址]→輸入IPv4位址首位址→按[末位址]→指定IPv4位址末位址。

若要設定子網路:按[子網路設定]→按[位址]→輸入IPv4位址→按[子網路遮罩]→輸入子網路遮罩。

將安全策略套用於指定IPv6位址或IPv6網路位址傳送和接收的IP資料封包:

<遠端位址>選擇[IPv6手動設定]→指定IPv6位址→按[確定]。

若要指定一個IPv6位址︰按[單位址]→按[位址]→輸入IPv6位址→按[確定]。

若要指定IPv6位址範圍:按[位址範圍]。按[首位址]→輸入IPv6位址首位址→按[確定]。按[末位址]→輸入IPv6位址末位址→按[確定]。

若要指定IPv6位址前置碼:按[指定前置碼]。按[位址]→輸入IPv6位址前置碼→按[確定]。在[前置碼長度]中輸入IPv6位址的前置碼長度。

9.

在「選擇器設定」螢幕上,指定要套用已註冊安全策略的遠端IP位址。

接收IP資料封包時,若資料封包中的目標連接埠與在此步驟中指定的連接埠號相符,則會套用已註冊的安全策略。傳送IP資料封包時,若資料封包中的源連接埠與在此步驟中指定的連接埠號相符,則會套用已註冊的安全策略。

將安全策略套用於透過連接埠號指定的本地連接埠和遠端連接埠傳送和接收的IP資料封包:

<連接埠>按[透過連接埠號指定]→指定<本地連接埠>和<遠端連接埠>→按[確定]。

[全部連接埠]:選擇以指定全部本地連接埠或全部遠端連接埠。

[單連接埠]:選擇以根據連接埠號指定單個本地連接埠或遠端連接埠。

按[確定]。

將安全策略套用於透過指定應用程式指定的連接埠傳送和接收的IP資料封包:

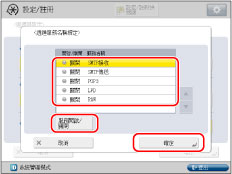

<連接埠>按[透過服務名稱指定]。

選擇顯示的服務名稱→按[服務開啟/關閉]→按[確定]。

按[確定]。

10.

按[IKE設定]→選擇要用於IKE階段1的模式。

<IKE模式>按[主要]:選擇以設定「主要」模式。由於IKE會話本身是加密的,因此該模式有很強的安全性。

<IKE模式>按[積極]:選擇以設定「積極」模式。由於該模式未加密,因此加速IKE會話。

11.

指定要用於IKE階段1的認證方法。

若要選擇預共用鍵值方法,請準備預共用鍵值。若要選擇數位簽章方法,事先註冊CA憑證(請參閱"註冊/編輯CA憑證檔案")並安裝鍵值對檔案和憑證檔案(請參閱"安裝鍵值對檔案和伺服器憑證")。

設定預共用鍵值方法:

<認證方法>按[預共用鍵值方法]→[共用鍵值]。

輸入預共用鍵值→按[確定]。

設定數位簽章方法:

<認證方法>按[數位簽章方法]→[鍵值和憑證]。

選擇IPSec要使用的鍵值對→按[設定為預設鍵值]→[確定]。

無法指定「Device Signature Key」(裝置簽章鍵值)(用於將數位簽章添加到PDF或XPS的鍵值對)或「AMS」(用於存取限制的鍵值對)作為鍵值對的名稱。

|

須知

|

|

將IPSec通訊設定為遵循FIPS(Federal Information Processing Standards,聯邦資訊處理標準)140-2時,若選擇使用RSA-MD5或RSA-MD2簽章演算法的鍵值對,則禁用設定了此鍵值對的策略。(See "使用符合FIPS 140-2的加密方法.")

|

|

注意

|

|

可以透過在「鍵值和憑證」螢幕上選擇鍵值對並按[憑證詳細資訊]檢查憑證的內容。在「憑證詳細資訊」螢幕上,可以按[驗證憑證]驗證憑證。

可以透過在「鍵值和憑證」螢幕上選擇<狀態>中顯示「使用」的鍵值對並按[顯示使用位置]檢查鍵值對正在被用於何種安全類型。

|

12.

選擇要用於IKE階段1的認證和加密的演算法。

指定認證和加密演算法:

<認證/加密演算法>選擇[手動設定]→指定套用於IKE SA的認證和加密演算法→按[確定]。

<認證>按[SHA1]:選擇此選項可以設定SHA1(Secure Hash Algorithm 1,安全雜湊演算法1)作為認證演算法。支援160-bit哈希值。

<認證>按[SHA2]:選擇此選項可以設定SHA2(Secure Hash Algorithm 2,安全雜湊演算法2)作為認證演算法。支援256-bit和384-bit雜湊值。

<加密>按[3DES-CBC]:選擇此選項可以設定3DES (Triple Data Encryption Standard,三重資料加密標準)作為加密演算法,並設定CBC (Cipher Block Chaining,加密區塊鏈接)作為加密模式。由於執行三次DES,因此3DES需要較長的處理時間,但能夠增強加密強度。CBC將前一個密碼區塊的加密結果與下一個密碼區塊的加密結果鏈接起來,以增加破解加密的難度。

<加密>按[AES-CBC]:選擇此設定可以設定AES (Advanced Encryption Standard,進階加密標準)作為加密演算法,並設定CBC作為加密模式。AES支援鍵值長度為128、192或256 bit的加密鍵值。由於支援的鍵值長度較長,因此此演算法可以增強加密強度。CBC將前一個密碼區塊的加密結果與下一個密碼區塊的加密結果鏈接起來,以增加破解加密的難度。

<DH群組>按[群組1(768)]:選擇此選項可以設定「組1」作為DH (Diffie-Hellman)鍵值交換方法。在「組1」中,支援762-bit MODP(模組冪)。

<DH群組>按[群組2(1024)]:選擇此選項可以設定「組2」作為DH(Diffie-Hellman)鍵值交換方法。在「組2」中,支援1024-bit MODP。

<DH群組>按[群組14(2048)]:選擇此選項可以設定「組14」作為DH鍵值交換方法。在「組14」中,支援2048-bit MODP。

<DH群組>按[ECDH-P256]:選擇以設定鍵值長度為256-bit的ECDH(Elliptic Curve Diffie Hellman)鍵值交換方法。

<DH群組>按[ECDH-P384]:選擇以設定鍵值長度為384-bit的ECDH鍵值交換方法。

按[確定]。

自動設定認證和加密演算法:

<認證/加密演算法>按[自動]→[確定]。

認證和加密的演算法的優先權說明如下。

|

優先權

|

認證演算法

|

加密演算法

|

DH鍵值交換方法

|

|

1

|

SHA1

|

AES (128-bit)

|

組2

|

|

2

|

SHA2 (256-bit)

|

||

|

3

|

SHA2 (384-bit)

|

||

|

4

|

SHA1

|

AES (192-bit)

|

|

|

5

|

SHA2 (256-bit)

|

||

|

6

|

SHA2 (384-bit)

|

||

|

7

|

SHA1

|

AES (256-bit)

|

|

|

8

|

SHA2 (256-bit)

|

||

|

9

|

SHA2 (384-bit)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256-bit)

|

||

|

12

|

SHA2 (384-bit)

|

13.

按[IPSec網路設定]→指定SA有效時間和有效類型及PFS(完全向前保密)。

<有效期>按[時間]和[尺寸]:為生成的IKE SA和IPSec SA指定有效期。在套用有效安全策略的IPSec通訊中,可以傳送和接收資料封包而無需執行鍵值交換協商。 確保設定[時間]或[尺寸]之一。若同時設定兩個選項,則在達到為[時間]或[尺寸]設定的值時,SA都會失效。

<PFS>按[開啟]:若啟用PFS功能,由於即使一個加密鍵值洩漏給第三方也不會影響其他加密鍵值,因此可以增強保密性。

<PFS>按[關閉]︰禁用PFS功能時,若一個加密鍵值洩漏給了第三方,則其他加密鍵值也可能被猜中。若<PFS>設定為「開啟」,則PFS通訊的接收者也必須啟用PFS。

14.

選擇要用於IKE階段2的認證和加密的演算法→按[確定]。

指定認證和加密演算法:

<認證/加密演算法>按[手動設定]→設定認證方法的演算法→按[確定]。

可以設定的認證和加密的演算法的優先權說明如下。

|

認證方法

|

說明

|

|

[ESP]

|

<ESP認證>

[SHA1]:選擇此選項可以設定SHA1作為ESP認證方法的演算法。支援160-bit哈希值。

[NULL]:選擇此選項可以不設定ESP認證方法的演算法。

|

|

<ESP加密>

[3DES-CBC]:選擇此選項可以設定3DES作為ESP加密演算法,並設定CBC作為加密模式。由於執行三次DES,因此3DES需要較長的處理時間,但能夠增強加密強度。 CBC將前一個密碼區塊的加密結果與下一個密碼區塊的加密結果鏈接起來,以增加破解加密的難度。 [AES-CBC]:選擇此選項可以設定AES作為ESP加密演算法,並設定CBC作為加密模式。AES支援鍵值長度為128、192或256 bit的加密鍵值。由於支援的鍵值長度較長,因此此演算法可以增強加密強度。 CBC將前一個密碼區塊的加密結果與下一個密碼區塊的加密結果鏈接起來,以增加破解加密的難度。 [NULL]:選擇此選項可以不設定ESP加密方法的演算法。 |

|

|

[ESP (AES-GCM)]

|

選擇此選項可以設定鍵值長度為128、192或256 bit的AES-GCM(Advanced Encryption Standard - Galois Counter Mode,進階加密標準–伽羅瓦計數器模式)演算法。AES-GCM是一種可以同時執行加密和認證的演算法。

|

|

[AH (SHA1)]

|

選擇以設定SHA1為AH認證方法的演算法。支援160-bit哈希值。

|

|

須知

|

|

若將IPSec通訊設定為符合FIPS 140-2,則禁用認證方法設定了[ESP (AES-GCM)]的策略。同時,此策略的認證演算法自動變更為SHA1,並且此策略的加密演算法自動變更為3DES-CBC。(See "使用符合FIPS 140-2的加密方法.")

|

自動設定認證和加密演算法:

<認證/加密演算法>按[自動]。

設定ESP認證/加密方法。認證和加密的演算法的優先權說明如下。

|

優先權

|

ESP認證方法的演算法

|

ESP加密方法的演算法

|

|

1

|

SHA1

|

AES (128-bit)

|

|

2

|

SHA1

|

AES (192-bit)

|

|

3

|

SHA1

|

AES (256-bit)

|

|

4

|

SHA1

|

3DES

|

15.

按[確定]→[確定]。

|

注意

|

|

最多可以註冊10個安全策略。已註冊的安全策略按照其優先權的次序顯示。

|