Registrieren einer Sicherheitsrichtlinie

In diesem Abschnitt wird die Vorgehensweise zum Registrieren einer neuen Sicherheitsrichtlinie erläutert.

1.

Betätigen Sie die Taste  .

.

.

. 2.

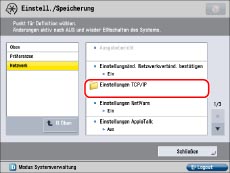

Berühren Sie [Präferenzen] → [Netzwerk] → [Einstellungen TCP/IP].

3.

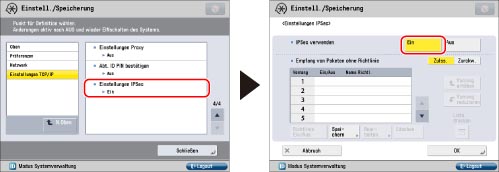

Berühren Sie [Einstellungen IPSec] für [Einstellungen TCP/IP] → Berühren Sie [Ein] für <IPSec verwenden>.

Berühren Sie [Aus] für <IPSec verwenden>, wenn Sie IPSec nicht verwenden möchten.

4.

Berühren Sie [Zulss.] oder [Zurckw.] für <Pakete ohne Richtlinie empfangen> → [Speichern].

[Zulss.] für <Pakete ohne Richtlinie empfangen>: Ermöglicht das Senden/Empfangen von Paketen, die nicht verschlüsselt sind, da sie nicht der auf dem Display 'Einstellungen IPSec' festgelegten Sicherheitsrichtlinie entsprechen, im reinen Textformat.

[Zurckw.] für <Pakete ohne Richtlinie empfangen>: Weist das Senden/Empfangen von Paketen zurück, die der auf dem Display 'Einstellungen IPSec' festgelegten Sicherheitsrichtlinie nicht entsprechen.

5.

Betätigen Sie die Taste [Richtlinienname].

6.

Geben Sie den Namen der zu speichernden Sicherheitsrichtlinie ein → Berühren Sie [OK].

7.

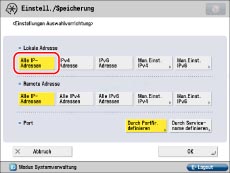

Berühren Sie [Einstellungen Ausw.vorricht.] → Legen Sie die lokale IP-Adresse fest, auf die die registrierte Sicherheitsrichtlinie angewendet werden soll.

Beim Empfang von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls die IP-Adresse des Empfängers in den Paketen mit der in dieser Vorgehensweise festgelegten lokalen IP-Adresse übereinstimmt. Beim Senden von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls die IP-Adresse des Absenders mit der in dieser Vorgehensweise festgelegten lokalen IP-Adresse übereinstimmt.

|

WICHTIG

|

|

Wenn die Link-Local-Adresse in dieser Methode zur IPSec-Kommunikation auf eine lokale IP-Adresse definiert wird, sollte die in Schritt 8 festgelegte Remote-IP-Adresse eine Link-Local-Adresse sein.

|

Anwenden einer Sicherheitsrichtlinie auf alle gesendeten und empfangenen IP-Pakete:

Berühren Sie [Alle IP-Adressen] für <Lokale Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der IPv4-Adresse des Systems empfangen und an diese gesendet werden:

Berühren Sie [IPv4-Adresse] für <Lokale Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der IPv6-Adresse des Systems empfangen und an diese gesendet werden:

Berühren Sie [IPv6-Adresse] für <Lokale Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der festgelegten IPv4-Adresse oder der IPv4-Netzwerkadresse empfangen und an diese gesendet werden:

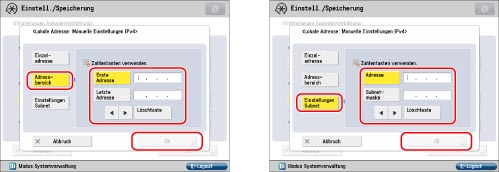

Wählen Sie [Man.Einst. IPv4] für <Lokale Adresse> aus → Legen Sie die IPv4-Adresse fest → Berühren Sie [OK].

So definieren Sie eine einzelne IPv4-Adresse: Berühren Sie [Einzeladresse] → Geben Sie eine IPv4-Adresse ein.

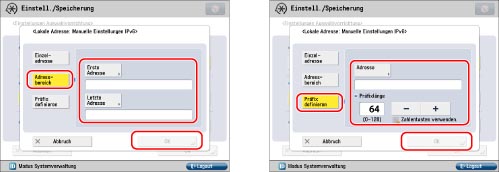

So legen Sie einen Bereich von IPv4-Adressen fest: Berühren Sie [Adressbereich] → Berühren Sie [Erste Adresse] → Geben Sie die erste IPv4-Adresse ein → Berühren Sie [Letzte Adresse] → Geben Sie die letzte IPv4-Adresse ein.

So geben Sie die Subnetzmaske ein: Berühren Sie die Taste [Einstellungen Subnet] → Berühren Sie [Adresse] → Geben Sie die IPv4-Adresse ein → Berühren Sie [Subnetmaske] → Geben Sie die Subnetmaske ein.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der festgelegten IPv6-Adresse oder der IPv6-Netzwerkadresse empfangen und an diese gesendet werden:

Wählen Sie [Man.Einst. IPv6] für <Lokale Adresse> aus → Legen Sie die IPv6-Adresse fest → Berühren Sie [OK].

So definieren Sie eine einzelne IPv6-Adresse: Berühren Sie [Einzeladresse] → Berühren Sie [Adresse] → Geben Sie eine IPv6-Adresse ein → Berühren Sie [OK].

So legen Sie einen Bereich von IPv6-Adressen fest: Berühren Sie [Adressbereich]. Berühren Sie [Erste Adresse] → Geben Sie die erste IPv6-Adresse ein → Berühren Sie [OK]. Berühren Sie [Letzte Adresse] → Geben Sie die letzte IPv6-Adresse ein → Berühren Sie [OK].

So legen Sie das Präfix der IPv6-Adresse fest: Berühren Sie [Präfix definieren]. Berühren Sie [Adresse] → Geben Sie das Präfix der IPv6-Adresse ein → Berühren Sie [OK]. Geben Sie die Präfixlänge für die IPv6-Adresse in [Präfixlänge] ein.

8.

Legen Sie auf dem Display <Einstellungen Auswahlvorrichtung> die Remote-IP-Adresse fest, auf die die registrierte Sicherheitsrichtlinie angewendet werden soll.

Beim Empfangen von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls die IP-Adresse des Absenders in den Paketen mit der in dieser Vorgehensweise festgelegten Remote-IP-Adresse übereinstimmt. Beim Senden von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls die IP-Adresse des Empfängers mit der in dieser Vorgehensweise festgelegten Remote-IP-Adresse übereinstimmt.

|

WICHTIG

|

|

Wenn die Remote-IP-Adresse in dieser Methode zur IPSec-Kommunikation auf eine lokale IP-Adresse definiert wird, muss die in Schritt 7 festgelegte lokale IP-Adresse eine Link-Local-Adresse sein.

|

Anwenden einer Sicherheitsrichtlinie auf alle gesendeten und empfangenen IP-Pakete:

Berühren Sie [Alle IP-Adressen] für <Remote-Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von allen IPv4-Adressen des Systems empfangen und an diese gesendet werden:

Berühren Sie [Alle IPv4-Adressen] für <Remote-Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von allen IPv6-Adressen des Systems empfangen und an diese gesendet werden:

Berühren Sie [Alle IPv6-Adressen] für <Remote-Adresse>.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der festgelegten IPv4-Adresse oder der IPv4-Netzwerkadresse empfangen und an diese gesendet werden:

Wählen Sie [Man.Einst. IPv4] für <Remote-Adresse> aus → Legen Sie die IPv4-Adresse fest → Berühren Sie [OK].

So definieren Sie eine einzelne IPv4-Adresse: Berühren Sie [Einzeladresse] → Geben Sie eine IPv4-Adresse ein.

So legen Sie einen Bereich von IPv4-Adressen fest: Berühren Sie [Adressbereich] → Berühren Sie [Erste Adresse] → Geben Sie die erste IPv4-Adresse ein → Berühren Sie [Letzte Adresse] → Legen Sie die letzte IPv4-Adresse fest.

So geben Sie die Subnetzmaske ein: Berühren Sie die Taste [Einstellungen Subnet] → Berühren Sie [Adresse] → Geben Sie die IPv4-Adresse ein → Berühren Sie [Subnetmaske] → Geben Sie die Subnetmaske ein.

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die von der festgelegten IPv6-Adresse oder der IPv6-Netzwerkadresse empfangen und an diese gesendet werden:

Wählen Sie [Man.Einst. IPv6] für <Remote-Adresse> aus → Legen Sie die IPv6-Adresse fest → Berühren Sie [OK].

So definieren Sie eine einzelne IPv6-Adresse: Berühren Sie [Einzeladresse] → Berühren Sie [Adresse] → Geben Sie eine IPv6-Adresse ein → Berühren Sie [OK].

So legen Sie einen Bereich von IPv6-Adressen fest: Berühren Sie [Adressbereich]. Berühren Sie [Erste Adresse] → Geben Sie die erste IPv6-Adresse ein → Berühren Sie [OK]. Berühren Sie [Letzte Adresse] → Geben Sie die letzte IPv6-Adresse ein → Berühren Sie [OK].

So legen Sie das Präfix der IPv6-Adresse fest: Berühren Sie [Präfix definieren]. Berühren Sie [Adresse] → Geben Sie das Präfix der IPv6-Adresse ein → Berühren Sie [OK]. Geben Sie die Präfixlänge für die IPv6-Adresse in [Präfixlänge] ein.

9.

Legen Sie auf dem Display <Einstellungen Auswahlvorrichtung> die Remote-IP-Adresse fest, auf die die registrierte Sicherheitsrichtlinie angewendet werden soll.

Beim Empfangen von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls der Empfängerport in den Paketen mit der in dieser Vorgehensweise festgelegten Portnummer übereinstimmt. Beim Senden von IP-Paketen wird die registrierte Sicherheitsrichtlinie angewendet, falls der Absenderport in den Paketen mit der in dieser Vorgehensweise festgelegten Portnummer übereinstimmt.

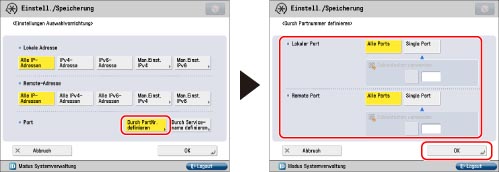

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die nach Portnummer definiert vom lokalen Port und vom Remote-Port empfangen und an diese gesendet werden:

Berühren Sie [Durch PortNr. definieren] für [Port] → Geben Sie <Lokaler Port> und <Remote Port> an → Berühren Sie [OK].

[Alle Ports]: Wählen Sie diese Option, um alle lokalen Ports oder alle Remote-Ports festzulegen.

[Single Port]: Wählen Sie diese Option, um anhand der Portnummer einen einzelnen lokalen Port oder Remote-Port zu definieren.

Betätigen Sie die Taste [OK].

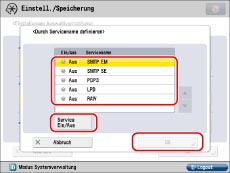

Anwenden einer Sicherheitsrichtlinie auf IP-Pakete, die nach zugewiesener Anwendung definiert vom Port empfangen und an diese gesendet werden:

Berühren Sie [Durch Servicename definieren] für <Port>.

Wählen Sie einen angezeigten Servicenamen aus → Berühren Sie [Service Ein/Aus] → Berühren Sie [OK].

Betätigen Sie die Taste [OK].

10.

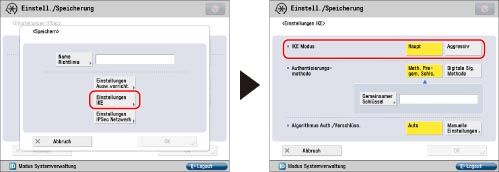

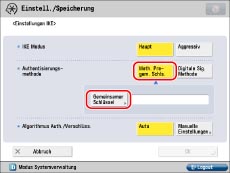

Berühren Sie [Einstellungen IKE] → Wählen Sie den für IKE Phase 1 zu verwendenden Modus aus.

[Main] für <IKE-Modus>: Wählen Sie diese Option, um den Modus 'Haupt' festzulegen. Dieser Modus weist eine hohe Sicherheitsstufe auf, weil die IKE-Session selbst verschlüsselt ist.

[Aggressive] für <IKE-Modus>: Wählen Sie diese Option, um den Modus 'Aggressiv' festzulegen. Dieser Modus beschleunigt IKE-Sessions, da sie nicht verschlüsselt sind.

11.

Geben Sie die Authentisierungsmethode für IKE Phase 1 ein.

Falls Sie die Methode mit gemeinsamem Schlüssel wählen möchten, bereiten Sie einen gemeinsamen Schlüssel vor. Um eine Methode für die digitale Signatur auszuwählen, registrieren Sie vorher das CA-Zertifikat (vgl. Abschnitt "Registrieren/Bearbeiten einer CA-Zertifikatdatei") und installieren Sie die Schlüsselpaardatei und die Zertifikatdatei (vgl. Abschnitt "Installieren einer Schlüsselpaardatei und eines Serverzertifikats").

Festlegen der Methode mit gemeinsamem Schlüssel:

Berühren Sie [Meth. Pregem. Schls.] für <Authentisierungsmethode> → [Gemeinsamer Schlüssel].

Geben Sie den gemeinsamen Schlüssel ein → Berühren Sie [OK].

Festlegen der Methode der digitalen Signatur:

Berühren Sie [Digitale Sig. Methode] für <Authentisierungsmethode> → [Schlüssel und Zertifikat].

Wählen Sie das Schlüsselpaar aus, das Sie für IPSec verwenden möchten → Berühren Sie [Als Std.schl. einstellen] → [OK].

Sie können 'Device Signature Key' (wird zum Hinzufügen von digitalen Signaturen zur PDF- oder XPS-Dateien verwendet) oder 'AMS' (wird für Schlüsselpaare für die Zugangsbeschränkungen verwendet) nicht als Name für das Schlüsselpaar eingeben.

|

WICHTIG

|

|

Wenn Sie den IPSec-Datenaustausch auf Erfüllung des Standards FIPS (Federal Information Processing Standards) 140-2 einstellen und ein Schlüsselpaar auswählen, das den RSA-MD5- oder RSA-MD2-Signaturalgorithmus verwendet, werden Richtlinien mit dieser Schlüsselpaareinstellung deaktiviert. (Vgl. Abschnitt "Verwenden einer mit FIPS 140-2 kompatiblen Verschlüsselungsmethode".)

|

|

HINWEIS

|

|

Sie können den Inhalt eines Zertifikats prüfen, indem Sie ein Schlüsselpaar auf dem Display 'Schlüssel und Zertifikat' auswählen und [Zertifikatdetails] berühren. Auf dem Display 'Zertifikatdetails' können Sie durch Berühren von [Zert. verifiz.] das Zertifikat prüfen.

Sie können prüfen, wofür ein Schlüsselpaar verwendet wird, indem Sie auf dem Display 'Schlüssel und Zertifikat' ein Schlüsselpaar mit 'Verwendet' unter <Status> auswählen und [Verwendeten Ort anzeigen] berühren.

|

12.

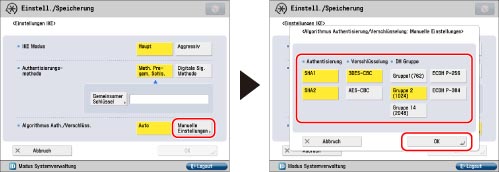

Wählen Sie den Algorithmus für die Authentisierung und Verschlüsselung für IKE Phase 1.

Festlegen des Authentisierungs- und Verschlüsselungsalgorithmus:

Wählen Sie [Manuelle Einstellungen] für <Algorithmus Auth./Verschlüss.> aus → Legen Sie den Authentisierungs- und Verschlüsselungsalgorithmus für IKE SA fest → Berühren Sie [OK].

[SHA1] für <Authentisierung>: Hiermit legen Sie SHA1 (Secure Hash Algorithm 1) als Authentisierungsalgorithmus fest. 160-Bit-Hash-Werte werden unterstützt.

[SHA2] für <Authentisierung>: Hiermit legen Sie SHA2 (Secure Hash Algorithm 2) als Authentisierungsalgorithmus fest. 256-Bit- und 384-Bit-Hash-Werte werden unterstützt.

[3DES-CBC] für <Verschlüsselung>: Hiermit legen Sie 3DES (Triple Data Encryption Standard) als Authentisierungsalgorithmus und CBC (Cipher Block Chaining) als Verschlüsselungsmodus fest. Die Verarbeitung von 3DES dauert zwar länger, da DES dreimal ausgeführt wird, aber der Verschlüsselungsgrad wird erhöht. CBC verknüpft das Verschlüsselungsergebnis des vorherigen Blocks mit dem nächsten Block, um das Entziffern der Verschlüsselung zu erschweren.

[AES-CBC] für <Verschlüsselung>: Hiermit legen Sie AES (Advanced Encryption Standard) als Authentisierungsalgorithmus und CBC als Verschlüsselungsmodus fest. AES unterstützt Verschlüsselungsschlüssel mit einer Schlüssellänge von 128, 192 oder 256 Bit. Da die unterstützten Schlüssellängen hoch sind, wird ein erhöhter Verschlüsselungsgrad ermöglicht. CBC verknüpft das Verschlüsselungsergebnis des vorherigen Blocks mit dem nächsten Block, um das Entziffern der Verschlüsselung zu erschweren.

[Gruppe1 (762)] für <DH Gruppe>: Hiermit legen Sie für Gruppe 1 die Schlüsselaustauschmethode DH (Diffie-Hellman) fest. In Gruppe 1 wird 762-Bit MODP (Modular Exponentiation) unterstützt.

[Gruppe 2 (1024)] für <DH Gruppe>: Hiermit legen Sie für Gruppe 2 die Schlüsselaustauschmethode DH (Diffie-Hellman) fest. In Gruppe 2 wird 1024-Bit MODP unterstützt.

[Gruppe 14 (2048)] für <DH Gruppe>: Hiermit legen Sie für Gruppe 14 die Schlüsselaustauschmethode DH fest. In Gruppe 14 wird 2048-Bit MODP unterstützt.

[ECDH-P256] für <DH Gruppe>: Hiermit wird die Schlüsselaustauschmethode ECDH (Elliptic Curve Diffie Hellman) mit einer Schlüssellänge von 256 Bit festgelegt.

[ECDH-P384] für <DH Gruppe>: Hiermit wird die Schlüsselaustauschmethode ECDH mit einer Schlüssellänge von 384 Bit festgelegt.

Betätigen Sie die Taste [OK].

Automatisches Festlegen des Authentisierungs- und Verschlüsselungsalgorithmus:

Berühren Sie [Auto] für <Algorithmus Auth./Verschlüss.> → [OK].

Der Vorrang für die Authentisierung- und Verschlüsselungsalgorithmen wird unten angezeigt.

|

Vorrang

|

Authentisierungsalgorithmus

|

Verschlüsselungsalgorithmus

|

Schlüsselaustauschmethode DH

|

|

1

|

SHA1

|

AES (128-Bit)

|

Gruppe 2

|

|

2

|

SHA2 (256 Bit)

|

||

|

3

|

SHA2 (384 Bit)

|

||

|

4

|

SHA1

|

AES (192-Bit)

|

|

|

5

|

SHA2 (256 Bit)

|

||

|

6

|

SHA2 (384 Bit)

|

||

|

7

|

SHA1

|

AES (256-Bit)

|

|

|

8

|

SHA2 (256 Bit)

|

||

|

9

|

SHA2 (384 Bit)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256 Bit)

|

||

|

12

|

SHA2 (384 Bit)

|

13.

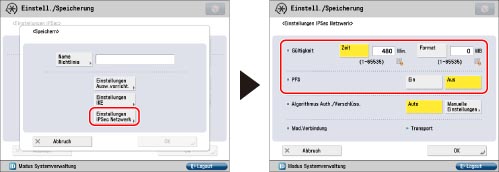

Berühren Sie [Einstellungen IPSec-Netzwerk] → Legen Sie Dauer und Typ der SA-Prüfung sowie PFS (Perfect Forward Security) fest.

[Zeit] und [Format] für <Gültigkeit>: Legen Sie den Prüfzeitraum für die erstellten IKE SA und IPSec SA fest. Bei der Kommunikation über IPSec und Anwendung einer gültigen Sicherheitsrichtlinie können Pakete ohne Durchführen eines Schlüsselaustauschs gesendet und empfangen werden. Entweder [Zeit] oder [Format] muss festgelegt werden. Falls beide Optionen festgelegt werden, wird SA ungültig, sobald der für [Zeit] oder [Format] festgelegte Wert erreicht ist.

[Ein] für <PFS>: Bei Aktivierung der PFS-Funktion können Sie die Diskretion erhöhen, da sich das Problem nicht auf andere Verschlüsselungsschlüssel ausbreitet, selbst wenn ein Verschlüsselungsschlüssel in den Besitz Dritter gelangt.

[Aus] für <PFS>: Wenn bei deaktivierter PFS-Funktion ein Verschlüsselungsschlüssel in den Besitz Dritter gelangt, können andere Verschlüsselungsschlüssel erraten werden. Wenn Sie <PFS> auf 'Ein' setzen, muss für das Ziel der PFS-Kommunikation PFS auch aktiviert sein.

14.

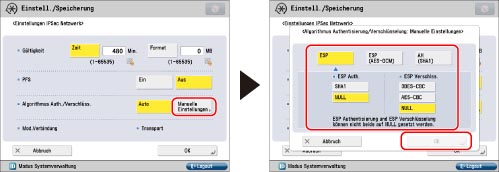

Wählen Sie den Algorithmus für die Authentisierung und Verschlüsselung für IKE Phase 2 → Berühren Sie [OK].

Festlegen des Authentisierungs- und Verschlüsselungsalgorithmus:

Berühren Sie [Manuelle Einstellungen] für <Algorithmus Auth./Verschlüss.> → Legen Sie den Algorithmus für die Authentisierungsmethode fest → Berühren Sie [OK].

Die festlegbaren Authentisierungs- und Verschlüsselungsalgorithmen sind in der folgenden Tabelle aufgeführt.

|

Authentisierungsmethode

|

Beschreibung

|

|

[ESP]

|

<ESP-Auth.>

[SHA1]: Hiermit legen Sie SHA1 als Algorithmus für die ESP-Authentisierungsmethode fest. 160-Bit-Hash-Werte werden unterstützt.

[NULL]: Hiermit legen Sie den Algorithmus für die ESP-Authentisierungsmethode nicht fest.

|

|

<ESP-Verschlss.>

[3DES-CBC]: Hiermit legen Sie 3DES für den ESP-Verschlüsselungsalgorithmus und CBC für den Verschlüsselungsmodus fest. Die Verarbeitung von 3DES dauert zwar länger, da DES dreimal ausgeführt wird, aber der Verschlüsselungsgrad wird erhöht. CBC verknüpft das Verschlüsselungsergebnis des vorherigen Blocks mit dem nächsten Block, um das Entziffern der Verschlüsselung zu erschweren. [AES-CBC]: Hiermit legen Sie AES für den ESP-Verschlüsselungsalgorithmus und CBC für den Verschlüsselungsmodus fest. AES unterstützt Verschlüsselungsschlüssel mit einer Schlüssellänge von 128, 192 oder 256 Bit. Da die unterstützten Schlüssellängen hoch sind, wird ein erhöhter Verschlüsselungsgrad ermöglicht. CBC verknüpft das Verschlüsselungsergebnis des vorherigen Blocks mit dem nächsten Block, um das Entziffern der Verschlüsselung zu erschweren. [NULL]: Hiermit legen Sie den Algorithmus für die ESP-Verschlüsselungsmethode nicht fest. |

|

|

[ESP (AES-GCM)]

|

Damit legen Sie den AES-GCM (Advanced Encryption Standard - Galois Counter Mode)-Algorithmus mit einer Schlüssellänge von 128, 192 oder 256 Bit fest. AES-GCM ist ein Algorithmus, der Verschlüsselung und Authentisierung gleichzeitig ausführt.

|

|

[AH (SHA1)]

|

Hiermit legen Sie SHA1 als Algorithmus für die AH-Authentisierungsmethode fest. 160-Bit-Hash-Werte werden unterstützt.

|

|

WICHTIG

|

|

Wenn Sie für den IPSec-Datenaustausch die Erfüllung des Standards FIPS 140-2 festlegen, werden Richtlinien, bei denen [ESP (AES-GCM)] als Authentisierungsmethode festgelegt wurde, deaktiviert. Gleichzeitig wird der Authentisierungsalgorithmus für diese Richtlinie automatisch auf SHA1 geändert und der Verschlüsselungsalgorithmus für diese Richtlinie wird automatisch auf 3DES-CBC geändert. (Vgl. Abschnitt "Verwenden einer mit FIPS 140-2 kompatiblen Verschlüsselungsmethode".)

|

Automatisches Festlegen des Authentisierungs- und Verschlüsselungsalgorithmus:

Berühren Sie [Auto] für <Algorithmus Auth./Verschlüss.>.

Die ESP-Authentisierungs-/-Verschlüsselungsmethoden sind festgelegt. Der Vorrang für die Authentisierung- und Verschlüsselungsalgorithmen wird unten angezeigt.

|

Vorrang

|

Algorithmus für die ESP-Authentisierungsmethode

|

Algorithmus für die ESP-Verschlüsselungsmethode

|

|

1

|

SHA1

|

AES (128-Bit)

|

|

2

|

SHA1

|

AES (192-Bit)

|

|

3

|

SHA1

|

AES (256-Bit)

|

|

4

|

SHA1

|

3DES

|

15.

Berühren Sie [OK] → [OK].

|

HINWEIS

|

|

Sie können bis zu 10 Sicherheitsrichtlinien registrieren. Die registrierten Sicherheitsrichtlinien werden in der Reihenfolge ihrer Priorität angezeigt.

|