注册安全策略

本节介绍注册新安全策略的步骤。

1.

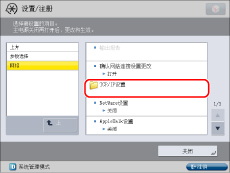

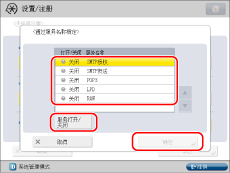

按 (设置/注册)。

(设置/注册)。

(设置/注册)。

(设置/注册)。 2.

按[参数选择]→[网络]→[TCP/IP设置]。

3.

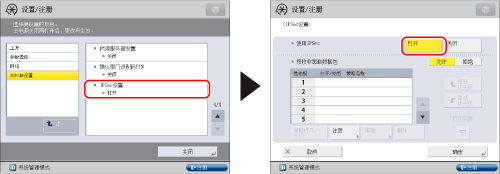

为[TCP/IP设置]按[IPSec设置]→<使用IPSec>按[打开]。

如果不想使用IPSec,为<使用IPSec>按[关闭]。

4.

为<接收非策略数据包>按[允许]或[拒绝]→[注册]。

为<接收非策略数据包>按[允许]:允许以纯文本格式发送/接收因不符合“IPSec设置”屏幕上设置的安全策略而未加密的数据包。

为<接收非策略数据包>按[拒绝]:拒绝发送/接收不符合“IPSec设置”屏幕上设置的安全策略的数据包。

5.

按[策略名称]。

6.

输入要注册的安全策略名称→按[确定]。

7.

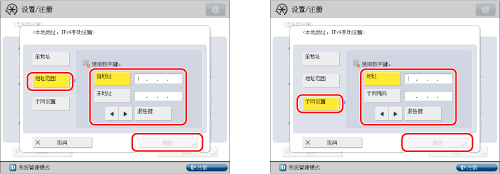

按[选择器设置]→指定要应用已注册的安全策略的本地IP地址。

接收IP数据包时,如果数据包中的目标IP地址与在此步骤中指定的本地IP地址相符,则会应用已注册的安全策略。发送IP数据包时,如果数据包中的源IP地址与在此步骤中指定的本地IP地址相符,则会应用已注册的安全策略。

|

须知

|

|

如果IPSec通信的链接本地地址设置为此步骤中的本地IP地址,则步骤8中设置的远程IP地址应为链接本地地址。

|

将安全策略应用于所有发送和接收的IP数据包:

<本地地址>按[全部IP地址]。

将安全策略应用于本机使用的IPv4地址发送和接收的IP数据包:

<本地地址>按[IPv4地址]。

将安全策略应用于本机使用的IPv6地址发送和接收的IP数据包:

<本地地址>按[IPv6地址]。

将安全策略应用于指定IPv4地址或IPv4网络地址发送和接收的IP数据包:

为<本地地址>选择[IPv4手动设置]→指定IPv4地址→按[确定]。

要指定一个IPv4地址:按[单地址]→输入IPv4地址。

要指定IPv4地址范围:按[地址范围]→按[首地址]→输入IPv4地址首地址→按[末地址]→输入IPv4地址末地址。

要设置子网:按[子网设置]→按[地址]→输入IPv4地址→按[子网掩码]→输入子网掩码。

将安全策略应用于指定IPv6地址或IPv6网络地址发送和接收的IP数据包:

为<本地地址>选择[IPv6手动设置]→指定IPv6地址→按[确定]。

要指定一个IPv6地址:按[单地址]→按[地址]→输入IPv6地址→按[确定]。

要指定IPv6地址范围:按[地址范围]。按[首地址]→输入IPv6地址首地址→按[确定]。按[末地址]→输入IPv6地址末地址→按[确定]。

要指定IPv6地址前缀:按[指定前缀]。按[地址]→输入IPv6地址前缀→按[确定]。在[前缀长度]中输入IPv6地址的前缀长度。

8.

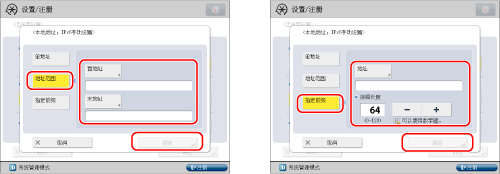

在“选择器设置”屏幕上,指定要应用已注册的安全策略的远程IP地址。

接收IP数据包时,如果数据包中的源IP地址与在此步骤中指定的远程IP地址相符,则会应用已注册的安全策略。发送IP数据包时,如果数据包中的目标IP地址与在此步骤中指定的远程IP地址相符,则会应用已注册的安全策略。

|

须知

|

|

如果IPSec通信的远程IP地址设置为此步骤中的本地IP地址,则步骤7中设置的本地IP地址必须为链接本地地址。

|

将安全策略应用于所有发送和接收的IP数据包:

<远程地址>按[全部IP地址]。

将安全策略应用于本机使用的全部IPv4地址发送和接收的IP数据包:

<远程地址>按[全部IPv4地址]。

将安全策略应用于本机使用的全部IPv6地址发送和接收的IP数据包:

<远程地址>按[全部IPv6地址]。

将安全策略应用于指定IPv4地址或IPv4网络地址发送和接收的IP数据包:

<远程地址>选择[IPv4手动设置]→指定IPv4地址→按[确定]。

要指定一个IPv4地址:按[单地址]→输入IPv4地址。

要指定IPv4地址范围:按[地址范围]→按[首地址]→输入IPv4地址首地址→按[末地址]→指定IPv4地址末地址。

要设置子网:按[子网设置]→按[地址]→输入IPv4地址→按[子网掩码]→输入子网掩码。

将安全策略应用于指定IPv6地址或IPv6网络地址发送和接收的IP数据包:

为<远程地址>选择[IPv6手动设置]→指定IPv6地址→按[确定]。

要指定一个IPv6地址:按[单地址]→按[地址]→输入IPv6地址→按[确定]。

要指定IPv6地址范围:按[地址范围]。按[首地址]→输入IPv6地址首地址→按[确定]。按[末地址]→输入IPv6地址末地址→按[确定]。

要指定IPv6地址前缀:按[指定前缀]。按[地址]→输入IPv6地址前缀→按[确定]。在[前缀长度]中输入IPv6地址的前缀长度。

9.

在“选择器设置”屏幕上,指定要应用已注册的安全策略的远程IP地址。

接收IP数据包时,如果数据包中的目标端口与在此步骤中指定的端口号相符,则会应用已注册的安全策略。发送IP数据包时,如果数据包中的源端口与在此步骤中指定的端口号相符,则会应用已注册的安全策略。

将安全策略应用于通过端口号指定的本地端口和远程端口发送和接收的IP数据包:

<端口>按[通过端口号指定]→指定<本地端口>和<远程端口>→按[确定]。

[全部端口]:选择此选项可以指定全部本地端口或全部远程端口。

[单端口]:选择此选项可以根据端口号指定一个本地端口或远程端口。

按[确定]。

将安全策略应用于通过指定应用程序指定的端口发送和接收的IP数据包:

<端口>按[通过服务名称指定]。

选择显示的服务名称→按[服务打开/关闭]→按[确定]。

按[确定]。

10.

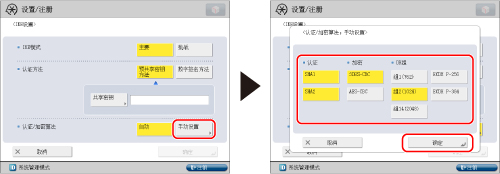

按[IKE设置]→选择要用于IKE阶段1的模式。

为<IKE模式>按[主要]:选择此选项可以设置“主要”模式。由于IKE会话本身是加密的,该模式具有较强的安全性。

为<IKE模式>按[挑战]:选择此选项可以设置“挑战”模式。由于未加密,该模式可以加速IKE会话。

11.

指定要用于IKE阶段1的认证方法。

如果要选择预共享密钥方法,请准备预共享密钥。要选择数字签名方法,请预先注册CA证书(请参阅“注册/编辑CA证书文件”),并安装密钥对文件和证书文件(请参阅“安装密钥对文件和服务器证书”)。

设置预共享密钥方法:

为<认证方法>按[预共享密钥方法]→[共享密钥]。

输入预共享密钥→按[确定]。

设置数字签名方法:

为<认证方法>按[数字签名方法]→[密钥和证书]。

选择要用于IPSec的密钥对→按[设置为默认密钥]→[确定]。

不能指定“Device Signature Key”(用于将数字签名添加到PDF或XPS的密钥对)或“AMS”(用于访问限制的密钥对)作为密钥对的名称。

|

须知

|

|

将IPSec通信设置为遵循FIPS(Federal Information Processing Standards,联邦信息处理标准)140-2时,如果选择使用RSA-MD5或RSA-MD2签名算法的密钥对,则会禁用设置了此密钥对的策略。(请参阅“使用符合FIPS 140-2标准的加密方法”)

|

|

注释

|

|

可以通过在“密钥和证书”屏幕上选择密钥对并按[证书详细说明]检查证书的内容。在“证书详细说明”屏幕上,可以按[验证证书]核对证书。

可以通过在“密钥和证书”屏幕上选择<状态>中显示“已使用”的密钥对并按[显示使用位置]检查密钥对正在被用于何种安全类型。

|

12.

选择要用于IKE阶段1的认证和加密算法。

指定认证和加密算法:

为<认证/加密算法>选择[手动设置]→指定要应用于IKE SA的认证和加密算法→按[确定]。

为<认证>按[SHA1]:选择此选项可以设置SHA1(Secure Hash Algorithm 1,安全哈希算法1)作为认证算法。支持160-bit哈希值。

为<认证>按[SHA2]:选择此选项可以设置SHA2(Secure Hash Algorithm 2,安全哈希算法2)作为认证算法。支持256-bit和384-bit哈希值。

为<加密>按[3DES-CBC]:选择此选项可以设置3DES(Triple Data Encryption Standard,三重数据加密标准)作为加密算法,并设置CBC(Cipher Block Chaining,密码块链接)作为加密模式。由于执行三次DES,所以3DES需要较长的处理时间,但能够增强加密强度。CBC将前一个密码块的加密结果与下一个密码块的加密结果链接起来,以增强破解加密的难度。

为<加密>按[AES-CBC]:选择此选项可以设置AES(Advanced Encryption Standard,高级加密标准)作为加密算法,并设置CBC作为加密模式。AES支持密钥长度为128、192或256 bit的加密密钥。由于支持的密钥长度较长,所以该算法能够增强加密强度。CBC将前一个密码块的加密结果与下一个密码块的加密结果链接起来,以增强破解加密的难度。

为<DH组>按[组1(762)]:选择此选项可以设置“组1”作为DH(Diffie-Hellman)密钥交换方法。在“组1”中,支持762-bit MODP(模幂)。

为<DH组>按[组2(1024)]:选择此选项可以设置“组2”作为DH(Diffie-Hellman)密钥交换方法。在“组2”中,支持1024-bit MODP。

为<DH组>按[组14(2048)]:选择此选项可以设置“组14”作为DH密钥交换方法。在“组14”中,支持2048-bit MODP。

为<DH组>按[ECDH-P256]:选择此选项可以设置密钥长度为256-bit的ECDH(Elliptic Curve Diffie Hellman,椭圆曲线Diffie-Hellman)密钥交换方法。

为<DH组>按[ECDH-P384]:选择此选项可以设置密钥长度为384-bit的ECDH密钥交换方法。

按[确定]。

自动设置认证和加密算法:

为<认证/加密算法>按[自动]→[确定]。

认证和加密的算法的优先级说明如下。

|

优先级

|

认证算法

|

加密算法

|

DH密钥交换方法

|

|

1

|

SHA1

|

AES (128-bit)

|

组2

|

|

2

|

SHA2 (256-bit)

|

||

|

3

|

SHA2 (384-bit)

|

||

|

4

|

SHA1

|

AES (192-bit)

|

|

|

5

|

SHA2 (256-bit)

|

||

|

6

|

SHA2 (384-bit)

|

||

|

7

|

SHA1

|

AES (256-bit)

|

|

|

8

|

SHA2 (256-bit)

|

||

|

9

|

SHA2 (384-bit)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256-bit)

|

||

|

12

|

SHA2 (384-bit)

|

13.

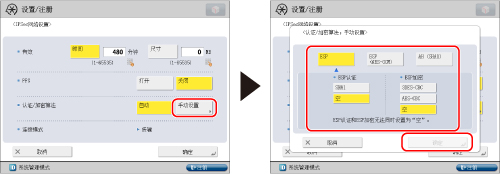

按[IPSec网络设置]→指定SA有效时间和有效类型以及PFS(完全向前保密)。

为<有效>按[时间]和[尺寸]:指定生成的IKE SA和IPSec SA的有效期。在应用有效安全策略的IPSec通信中,可以发送和接收数据包而无需执行密钥交换协商。确保设置[时间]或[尺寸]之一。如果同时设置这两个选项,则在达到为[时间]或[尺寸]设置的值时,SA都会失效。

为<PFS>按[打开]:如果启用PFS功能,由于即使一个加密密钥暴露给了第三方也不会影响到其他加密密钥,所以可以增强保密性。

为<PFS>按[关闭]:禁用PFS功能时,如果一个加密密钥暴露给了第三方,则其他加密密钥也可能被猜测到。如果将<PFS>设置为“打开”,则PFS通信的接收方也必须启用PFS。

14.

选择要用于IKE阶段2的认证和加密算法→按[确定]。

指定认证和加密算法:

为<认证/加密算法>按[手动设置]→设置认证方法的算法→按[确定]。

可以设置的认证和加密的算法说明如下。

|

认证方法

|

说明

|

|

[ESP]

|

<ESP认证>

[SHA1]:选择此选项可以设置SHA1作为ESP认证方法的算法。支持160-bit哈希值。

[空]:选择此选项可以不设置ESP认证方法的算法。

|

|

<ESP加密>

[3DES-CBC]:选择此选项可以设置3DES作为ESP加密算法,并设置CBC作为加密模式。由于执行三次DES,所以3DES需要较长的处理时间,但能够增强加密强度。CBC将前一个密码块的加密结果与下一个密码块的加密结果链接起来,以增强破解加密的难度。 [AES-CBC]:选择此选项可以设置AES作为ESP加密算法,并设置CBC作为加密模式。AES支持密钥长度为128、192或256 bit的加密密钥。由于支持的密钥长度较长,所以该算法能够增强加密强度。CBC将前一个密码块的加密结果与下一个密码块的加密结果链接起来,以增强破解加密的难度。 [空]:选择此选项可以不设置ESP加密方法的算法。 |

|

|

[ESP(AES-GCM)]

|

选择此选项可以设置密钥长度为128、192或256 bit的AES-GCM(Advanced Encryption Standard - Galois Counter Mode,高级加密标准-伽罗瓦计数器模式)算法。AES-GCM是一种可以同时执行加密和认证的算法。

|

|

[AH (SHA1)]

|

选择此选项可以设置SHA1作为AH认证方法的算法。支持160-bit哈希值。

|

|

须知

|

|

如果将IPSec通信设置为符合FIPS 140-2,则禁用认证方法设置了[ESP(AES-GCM)]的策略。同时,此策略的认证算法自动更改为SHA1,并且此策略的加密算法自动更改为3DES-CBC。(请参阅“使用符合FIPS 140-2标准的加密方法”)

|

自动设置认证和加密算法:

为<认证/加密算法>按[自动]。

ESP认证/加密方法已设置。认证和加密的算法的优先级说明如下。

|

优先级

|

ESP认证方法的算法

|

ESP加密方法的算法

|

|

1

|

SHA1

|

AES (128-bit)

|

|

2

|

SHA1

|

AES (192-bit)

|

|

3

|

SHA1

|

AES (256-bit)

|

|

4

|

SHA1

|

3DES

|

15.

按[确定]→[确定]。

|

注释

|

|

最多可以注册10个安全策略。已注册的安全策略按其优先级顺序显示。

|