Registrazione di un criterio di protezione

In questa sezione viene descritta la procedura di registrazione di un nuovo criterio di protezione.

1.

Premere  .

.

.

. 2.

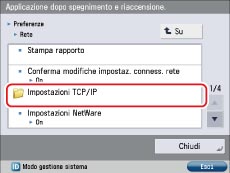

Premere [Preferenze] → [Rete] → [Impostazioni TCP/IP].

3.

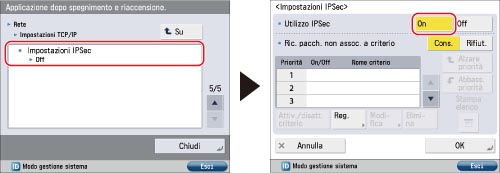

Premere [Impostazioni IPSec] per [Impostazioni TCP/IP] → [On] per <Utilizzo IPSec>.

Premere [Off] per <Utilizzo IPSec> se non si desidera utilizzare IPSec.

4.

Premere [Cons.] o [Rifiut.] per <Ric. pacch. non assoc. a criterio> → [Reg.].

[Cons.] per <Ric. pacch. non assoc. a criterio>: questa opzione consente l'invio o la ricezione di pacchetti non protetti perché non corrispondenti al criterio di protezione impostato nella schermata Impostazioni IPSec, in testo normale.

[Rifiut.] per <Ric. pacch. non assoc. a criterio>: questa opzione non consente l'invio/la ricezione di pacchetti che non corrispondono al criterio di protezione impostato nella schermata Impostazioni IPSec.

5.

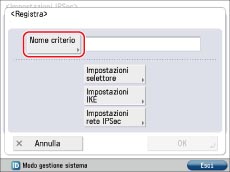

Premere [Nome criterio].

6.

Immettere il nome del criterio di protezione da registrare → premere [OK].

7.

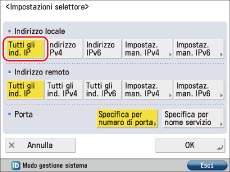

Premere [Impostazioni selettore] → specificare l'indirizzo IP locale a cui applicare il criterio di protezione registrato.

Durante la ricezione di pacchetti IP, il criterio di protezione registrato viene applicato se l'indirizzo IP di destinazione incluso nei pacchetti corrisponde all'indirizzo IP locale specificato in questa procedura. Durante l'invio di pacchetti IP, il criterio di protezione registrato viene applicato se l'indirizzo IP di origine incluso nei pacchetti corrisponde all'indirizzo IP locale specificato in questa procedura.

|

IMPORTANTE

|

|

Se un indirizzo link local viene impostato su un indirizzo IP local in questa procedura per la comunicazione IPSec, l'indirizzo IP remoto stabilito al punto 8, dovrebbe essere un indirizzo link local.

|

Applicazione di un criterio di protezione a tutti i pacchetti IP inviati e ricevuti:

Premere [Tutti gli ind. IP] per <Indirizzo locale>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv4 della macchina:

Premere [Indirizzo IPv4] per <Indirizzo locale>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv6 della macchina:

Premere [Indirizzo IPv6] per <Indirizzo locale>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv4 specificato o all'indirizzo di rete IPv4:

Selezionare [Impostaz. man. IPv4] per <Indirizzo locale> → specificare l'indirizzo IPv4 → premere [OK].

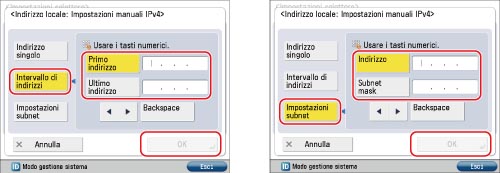

Per specificare un unico indirizzo IPv4: premere [Indirizzo singolo] → digitare un indirizzo IPv4.

Per specificare un intervallo di indirizzi IPv4: premere [Intervallo di indirizzi] → premere [Primo indirizzo] → immettere il primo indirizzo IPv4 → premere [Ultimo indirizzo] → immettere l'ultimo indirizzo IPv4.

Per impostare la subnet: premere [Impostazioni subnet] → premere [Indirizzo] → immettere l'indirizzo IPv4 → premere [Subnet mask] → immettere la subnet mask.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv6 specificato o all'indirizzo di rete IPv6:

Selezionare [Impostaz. man. IPv6] per <Indirizzo locale> → specificare l'indirizzo IPv6 → premere [OK].

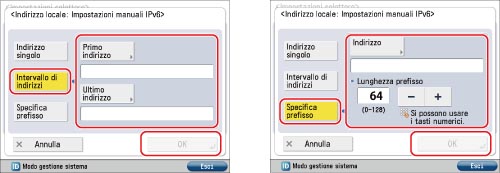

Per specificare un unico indirizzo IPv6: premere [Indirizzo singolo] → premere [Indirizzo] → immettere un indirizzo IPv6 → premere [OK].

Per specificare un intervallo di indirizzi IPv6: premere [Intervallo di indirizzi]. Premere [Primo indirizzo] → immettere il primo indirizzo IPv6 → premere [OK]. Premere [Ultimo indirizzo] → immettere l'ultimo indirizzo IPv6 → premere [OK].

Per specificare il prefisso dell'indirizzo IPv6: premere [Specifica prefisso]. Premere [Indirizzo] → immettere il prefisso dell'indirizzo IPv6 → premere [OK]. Immettere la lunghezza del prefisso dell'indirizzo IPv6 in [Lunghezza prefisso].

8.

Nella schermata Impostazioni selettore, specificare l'indirizzo IP remoto a cui applicare il criterio di protezione registrato.

Durante la ricezione di pacchetti IP, il criterio di protezione registrato viene applicato se l'indirizzo IP di origine incluso nei pacchetti corrisponde all'indirizzo IP remoto specificato in questa procedura. Durante l'invio di pacchetti IP, il criterio di protezione registrato viene applicato se l'indirizzo IP di destinazione incluso nei pacchetti corrisponde all'indirizzo IP remoto specificato in questa procedura.

|

IMPORTANTE

|

|

Se un indirizzo IP remoto viene impostato su un indirizzo IP local in questa procedura per la comunicazione IPSec, l'indirizzo IP local stabilito al punto 7, dovrebbe essere un indirizzo link local.

|

Applicazione di un criterio di protezione a tutti i pacchetti IP inviati e ricevuti:

Premere [Tutti gli ind. IP] per <Indirizzo remoto>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati a tutti gli indirizzi IPv4 della macchina:

Premere [Tutti gli ind. IPv4] per <Indirizzo remoto>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati a tutti gli indirizzi IPv6 della macchina:

Premere [Tutti gli ind. IPv6] per <Indirizzo remoto>.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv4 specificato o all'indirizzo di rete IPv4:

Selezionare [Impostaz. man. IPv4] per <Indirizzo remoto> → specificare l'indirizzo IPv4 → premere [OK].

Per specificare un unico indirizzo IPv4: premere [Indirizzo singolo] → digitare un indirizzo IPv4.

Per specificare un intervallo di indirizzi IPv4: premere [Intervallo di indirizzi] → premere [Primo indirizzo] → immettere il primo indirizzo IPv4 → premere [Ultimo indirizzo] → specificare l'ultimo indirizzo IPv4.

Per impostare la subnet: premere [Impostazioni subnet] → premere [Indirizzo] → immettere l'indirizzo IPv4 → premere [Subnet mask] → immettere la subnet mask.

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati all'indirizzo IPv6 specificato o all'indirizzo di rete IPv6:

Selezionare [Impostaz. man. IPv6] per <Indirizzo remoto> → specificare l'indirizzo IPv6 → premere [OK].

Per specificare un unico indirizzo IPv6: premere [Indirizzo singolo] → premere [Indirizzo] → immettere un indirizzo IPv6 → premere [OK].

Per specificare un intervallo di indirizzi IPv6: premere [Intervallo di indirizzi]. Premere [Primo indirizzo] → immettere il primo indirizzo IPv6 → premere [OK]. Premere [Ultimo indirizzo] → immettere l'ultimo indirizzo IPv6 → premere [OK].

Per specificare il prefisso dell'indirizzo IPv6: premere [Specifica prefisso]. Premere [Indirizzo] → immettere il prefisso dell'indirizzo IPv6 → premere [OK]. Immettere la lunghezza del prefisso dell'indirizzo IPv6 in [Lunghezza prefisso].

9.

Nella schermata Impostazioni selettore, specificare l'indirizzo IP remoto a cui applicare il criterio di protezione registrato.

Durante la ricezione di pacchetti IP, il criterio di protezione registrato viene applicato se la porta di destinazione inclusa nei pacchetti corrisponde al numero di porta specificato in questa procedura. Durante l'invio di pacchetti IP, il criterio di protezione registrato viene applicato se la porta di origine inclusa nei pacchetti corrisponde al numero di porta specificato in questa procedura.

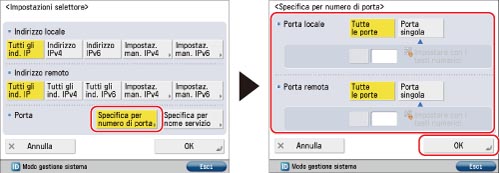

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati alla porta locale e alla porta remota specificate tramite il numero di porta:

Premere [Specifica per numero di porta] per <Porta> → specificare <Porta locale> e <Porta remota> → premere [OK].

[Tutte le porte]: selezionare questa opzione per specificare tutte le porte locali o tutte le porte remote.

[Porta singola]: selezionare questa opzione per specificare una singola porta locale o una singola porta remota in base al numero di porta.

Premere [OK].

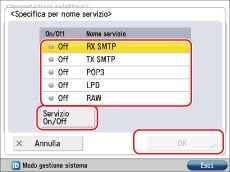

Applicazione di un criterio di protezione ai pacchetti IP ricevuti da e inviati alla porta specificata tramite l'applicazione assegnata:

Premere [Specifica per nome servizio] per <Porta>.

Selezionare un nome di servizio visualizzato → premere [Servizio On/Off] → premere [OK].

Premere [OK].

10.

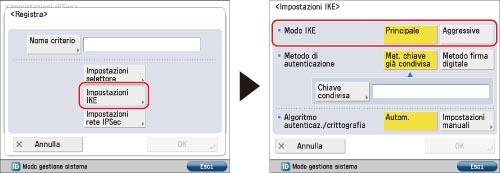

Premere [Impostazioni IKE] → selezionare il modo da utilizzare per la fase 1 di IKE.

[Principale] per <Modo IKE>: selezionare per impostare il modo Principale. Questo modo offre un livello elevato di protezione, poiché la sessione IKE stessa è crittografata.

[Aggressive] per <Modo IKE>: selezionare questa opzione per impostare il modo Aggressive. Questo modo consente di velocizzare le sessioni IKE, in quanto non sono crittografate.

11.

Specificare il metodo di autenticazione per la fase 1 di IKE.

Se si desidera selezionare il metodo della chiave già condivisa, preparare una chiave già condivisa. Per selezionare un metodo di firma digitale, registrare innanzitutto il certificato CA (vedere "Registrazione/modifica di un file di certificato CA"), quindi installare il file della coppia di chiavi e il file del certificato (vedere "Installazione di un file della coppia di chiavi e di un certificato server").

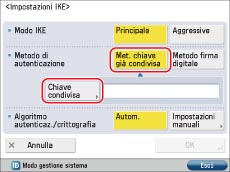

Impostazione del metodo della chiave già condivisa:

Premere [Met. chiave già condivisa] per <Metodo di autenticazione> → [Chiave condivisa].

Immettere la chiave già condivisa → premere [OK].

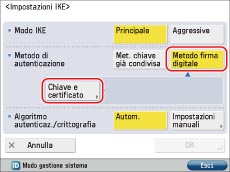

Impostazione del metodo della firma digitale:

Premere [Metodo firma digitale] per <Metodo di autenticazione> → [Chiave e certificato].

Selezionare la coppia di chiavi da utilizzare per IPSec → premere [Impost.come chiav.predef.] → [Sì] → [OK].

Non è possibile specificare 'Device Signature Key' (per le coppie di chiavi per l'aggiunta delle firme digitali ai PDF o XPS) o 'AMS' (per le coppie di chiavi per le restrizioni di accesso) come nome per la coppia di chiavi.

|

IMPORTANTE

|

|

Se si seleziona una coppia di chiavi che utilizza l'algoritmo di firma RSA-MD5 o RSA-MD2, quando si imposta la comunicazione IPSec conforme FIPS (Federal Information Processing Standards) 140-2, i criteri con questa coppia di chiavi sono disabilitati. (Vedere "Utilizzo del metodo di crittografia conforme agli standard FIPS 140-2".)

|

|

NOTA

|

|

Per controllare il contenuto di un certificato, selezionare una coppia di chiavi nella schermata Chiave e certificato, quindi premere [Dettagli certificato]. Nella schermata Dettagli certificato, è possibile premere [Verif. certif.] per verificare il certificato.

Per controllare per quali voci venga utilizzata una determinata coppia di chiavi, nella schermata Chiave e certificato selezionare una coppia di chiavi con l'indicatore 'Utilizzo' visualizzato per <Stato>, quindi premere [Visualizzaz. posiz. utilizzo].

|

12.

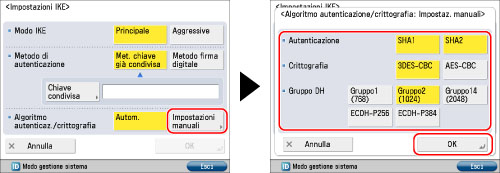

Selezionare l'algoritmo di autenticazione e di protezione da utilizzare per la fase 1 di IKE.

Specifica dell'algoritmo di autenticazione e protezione:

Selezionare [Impostazioni manuali] per <Algoritmo autenticaz./crittografia> → specificare l'algoritmo di autenticazione e protezione da applicare a IKE SA → premere [OK].

[SHA1] per <Autenticazione>: selezionare questa opzione per impostare SHA1 (Secure Hash Algorithm 1) per l'algoritmo di autenticazione. Sono supportati valori hash da 160 bit.

[SHA2] per <Autenticazione>: selezionare questa opzione per impostare SHA2 (Secure Hash Algorithm 2) per l'algoritmo di autenticazione. Sono supportati valori hash da 256 bit e 384 bit.

[3DES-CBC] per <Crittografia>: selezionare per impostare 3DES (Triple Data Encryption Standard) per l'algoritmo di protezione e CBC (Cipher Block Chaining) per il modo di protezione. Lo standard 3DES richiede tempi di elaborazione più lunghi, in quanto esegue lo standard DES tre volte, ma fornisce un maggiore livello di protezione. CBC collega il risultato della protezione del blocco precedente al blocco successivo per rendere più complessa l'eventuale decodifica della protezione.

[AES-CBC] per <Crittografia>: selezionare per impostare AES (Advanced Encryption Standard) per l'algoritmo di protezione e CBC per il modo di protezione. AES supporta chiavi di protezione di lunghezza pari a 128, 192 o 256 bit. Grazie alla lunghezza elevata, le chiavi supportate offrono una maggiore protezione. CBC collega il risultato della protezione del blocco precedente al blocco successivo per rendere più complessa l'eventuale decodifica della protezione.

[Gruppo1 (768)] per <Gruppo DH>: selezionare per impostare Gruppo 1 per il metodo di scambio delle chiavi DH (Diffie-Hellman). Nel Gruppo 1, è supportato lo standard MODP (Modular Exponentiation) a 768 bit.

[Gruppo2 (1024)] per <Gruppo DH>: selezionare per impostare Gruppo 2 per il metodo di scambio delle chiavi DH (Diffie-Hellman). Nel Gruppo 2, è supportato lo standard MODP a 1024 bit.

[Gruppo14 (2048)] per <Gruppo DH>: selezionare per impostare Gruppo 14 per il metodo di scambio delle chiavi DH. Nel Gruppo 14, è supportato lo standard MODP a 2048 bit.

[ECDH-P256] per <Gruppo DH>: selezionare per impostare il metodo di scambio delle chiavi ECDH (Elliptic Curve Diffie Hellman) con una lunghezza delle chiavi di 256 bit.

[ECDH-P384] per <Gruppo DH>: selezionare per impostare il metodo di scambio delle chiavi ECDH con una lunghezza delle chiavi di 384 bit.

Premere [OK].

Impostazione automatica dell'algoritmo di autenticazione e protezione:

Premere [Autom.] per <Algoritmo autenticaz./crittografia> → [OK].

Di seguito è indicata la priorità degli algoritmi di autenticazione e protezione.

|

Priorità

|

Algoritmo di autenticazione

|

Algoritmo crittografia

|

Metodo di scambio delle chiavi DH

|

|

1

|

SHA1

|

AES (128-bit)

|

Gruppo 2

|

|

2

|

SHA2 (256 bit)

|

||

|

3

|

SHA2 (384 bit)

|

||

|

4

|

SHA1

|

AES (192-bit)

|

|

|

5

|

SHA2 (256 bit)

|

||

|

6

|

SHA2 (384 bit)

|

||

|

7

|

SHA1

|

AES (256-bit)

|

|

|

8

|

SHA2 (256 bit)

|

||

|

9

|

SHA2 (384 bit)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256 bit)

|

||

|

12

|

SHA2 (384 bit)

|

13.

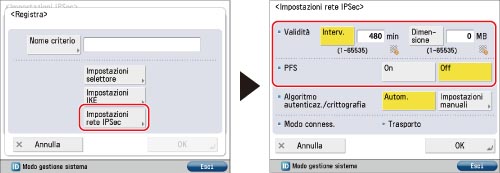

Premere [Impostazioni rete IPSec] → specificare l'ora di convalida SA, il tipo di convalida e PFS (Perfect Forward Security).

[Interv.] e [Dimensione] per <Validità>: specificare il periodo di validità di SA IKE e SA IPSec. Nelle comunicazioni IPSec a cui è applicato un criterio di protezione valido, i pacchetti possono essere inviati e ricevuti senza negoziazioni per lo scambio di chiavi. Accertarsi di impostare [Interv.] o [Dimensione]. Se si impostano entrambe le opzioni, l'associazione SA perde validità quando viene raggiunto il valore impostato per [Interv.] o [Dimensione].

[On] per <PFS>: se si attiva la funzione PFS, è possibile aumentare il livello di riservatezza perché, anche se una chiave di protezione viene svelata a terzi, il problema non si diffonde ad altre chiavi di protezione.

[Off] per <PFS>: se una chiave di protezione viene svelata a terzi quando la funzione PFS è disattivata, è possibile che vengano scoperte anche altre chiavi di protezione. Se si imposta <PFS> su 'On', la destinazione per la comunicazione PFS deve avere abilitato anche PFS.

14.

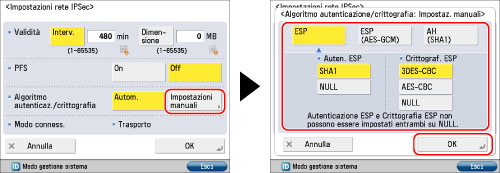

Selezionare l'algoritmo di autenticazione e protezione da utilizzare per la fase 2 di IKE → premere [OK].

Specifica dell'algoritmo di autenticazione e protezione:

Premere [Impostazioni manuali] per <Algoritmo autenticaz./crittografia> → impostare l'algoritmo per il metodo di autenticazione → premere [OK].

Di seguito vengono indicati gli algoritmi di autenticazione e protezione che possono essere impostati.

|

Metodo di autenticazione

|

Descrizione

|

|

[ESP]

|

<Auten. ESP>

[SHA1]: selezionare questa opzione per impostare SHA1 come algoritmo per il metodo di autenticazione ESP. Sono supportati valori hash da 160 bit.

[NULL]: selezionare questa opzione per non impostare l'algoritmo per il metodo di autenticazione ESP.

|

|

<Crittograf. ESP>

[3DES-CBC]: selezionare questa opzione per impostare 3DES per l'algoritmo di protezione ESP e CBC per il modo di protezione. Lo standard 3DES richiede tempi di elaborazione più lunghi, in quanto esegue lo standard DES tre volte, ma fornisce un maggiore livello di protezione. CBC collega il risultato della protezione del blocco precedente al blocco successivo per rendere più complessa l'eventuale decodifica della protezione. [AES-CBC]: selezionare questa opzione per impostare AES per l'algoritmo di protezione ESP e CBC per il modo di protezione. AES supporta chiavi di protezione di lunghezza pari a 128, 192 o 256 bit. Grazie alla lunghezza elevata, le chiavi supportate offrono una maggiore protezione. CBC collega il risultato della protezione del blocco precedente al blocco successivo per rendere più complessa l'eventuale decodifica della protezione. [NULL]: selezionare questa opzione per non impostare l'algoritmo per il metodo di protezione ESP. |

|

|

[ESP (AES-GCM)]

|

Selezionare questa opzione per impostare l'algoritmo AES-GCM (Advanced Encryption Standard - Galois Counter Mode) con una lunghezza della chiave di 128, 192 o 256 bit. AES-GCM è un algoritmo che esegue contemporaneamente la protezione e l'autenticazione.

|

|

[AH (SHA1)]

|

Selezionare questa opzione per impostare SHA1 come algoritmo per il metodo di autenticazione AH. Sono supportati valori hash da 160 bit.

|

|

IMPORTANTE

|

|

Se si imposta la comunicazione IPSec conforme FIPS 140-2, i criteri con [ESP (AES-GCM)] impostato per il metodo di autenticazione sono disabilitati. Allo stesso tempo, l'algoritmo di autenticazione per questo criterio viene impostato automaticamente su SHA1 e l'algoritmo di protezione per questo criterio viene impostato automaticamente su 3DES-CBC. (Vedere "Utilizzo del metodo di crittografia conforme agli standard FIPS 140-2".)

|

Impostazione automatica dell'algoritmo di autenticazione e protezione:

Premere [Autom.] per <Algoritmo autenticaz./crittografia>.

Vengono impostati i metodi ESP di autenticazione e protezione. Di seguito è indicata la priorità degli algoritmi di autenticazione e protezione.

|

Priorità

|

Algoritmo del metodo di autenticazione ESP

|

Algoritmo del metodo di protezione ESP

|

|

1

|

SHA1

|

AES (128-bit)

|

|

2

|

SHA1

|

AES (192-bit)

|

|

3

|

SHA1

|

AES (256-bit)

|

|

4

|

SHA1

|

3DES

|

15.

Premere [OK] → [OK].

|

NOTA

|

|

È possibile registrare un massimo di 10 criteri di protezione. I criteri di protezione registrati vengono visualizzati in base all'ordine di priorità.

|