Mémorisation d'une politique de sécurité

Cette section décrit la procédure pour mémoriser une nouvelle politique de sécurité.

1.

Appuyer sur  (Réglages/Enregistrement).

(Réglages/Enregistrement).

(Réglages/Enregistrement).

(Réglages/Enregistrement). 2.

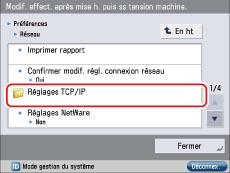

Appuyer sur [Préférences] → [Réseau] → [Réglages TCP/IP].

3.

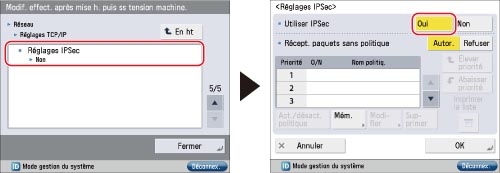

Appuyer sur [Réglages IPSec] pour [Réglages TCP/IP] → [Oui] pour <Utiliser IPSec>.

Pour ne pas utiliser IPSec, sélectionner [Non] pour <Utiliser IPSec>.

4.

Appuyer sur [Autor.] ou [Refuser] pour <Récep. paquets sans politique> → [Mém.].

[Autor.] pour <Récep. paquets sans politique> : Permet d'autoriser l'envoi et la réception de paquets non cryptés qui ne correspondent pas à la politique de sécurité définie sur l'écran Réglages IPSec, en texte clair.

[Refuser] pour <Récep. paquets sans politique> : Permet de refuser l'envoi et la réception de paquets qui ne correspondent pas à la politique de sécurité définie sur l'écran Réglages IPSec.

5.

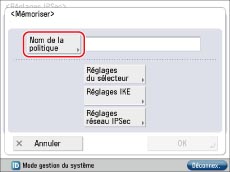

Appuyer sur [Nom de la politique].

6.

Saisir le nom de la politique de sécurité à mémoriser → appuyer sur [OK].

7.

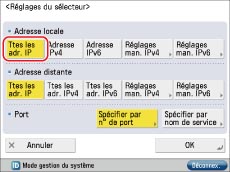

Appuyer sur [Réglages du sélecteur] → définir l'adresse IP locale à laquelle appliquer les politiques de sécurité mémorisées.

Lors de la réception des paquets IP, la politique de sécurité mémorisée est appliquée si l'adresse IP de destination dans les paquets correspond à l'adresse IP locale indiquée dans cette procédure. Lors de l'envoi des paquets IP, la politique de sécurité mémorisée est appliquée si l'adresse IP source dans les paquets correspond à l'adresse IP locale indiquée dans cette procédure.

|

IMPORTANT

|

|

Si l'adresse Link-local est réglée sur une adresse IP locale de cette procédure pour la communication IPSec, l'adresse IP à distance réglée à l'étape 8 devrait être une adresse Link-Local.

|

Appliquer une politique de sécurité à tous les paquets IP reçus et envoyés :

Appuyer sur [Ttes les adr. IP] pour <Adresse locale>.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv4 de la machine a reçus et envoyés :

Appuyer sur [Adresse IPv4] pour <Adresse locale>.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv6 de la machine a reçus et envoyés :

Appuyer sur [Adresse IPv6] pour <Adresse locale>.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv4 définie ou l'adresse réseau IPv4 a reçus et envoyés :

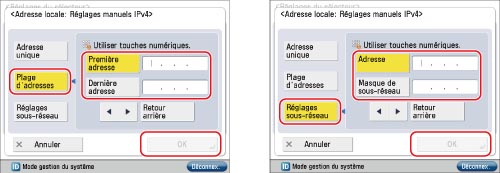

Sélectionner [Réglages man. IPv4] pour <Adresse locale> → spécifier l'adresse IPv4 → appuyer sur [OK].

Pour spécifier une adresse IPv4 unique : Appuyer sur [Adresse unique] → saisir une adresse IPv4.

Pour spécifier une plage d'adresses IPv4 : Appuyer sur [Plage d'adresses] → appuyer sur [Première adresse] → saisir la première adresse IPv4 → appuyer sur [Dernière adresse] → saisir la dernière adresse IPv4.

Pour définir le sous-réseau : Appuyer sur [Réglages sous-réseau] → [Adresse] → saisir l'adresse IPv4 → appuyer sur [Masque de sous-réseau] → saisir le masque de sous-réseau.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv6 définie ou l'adresse réseau IPv6 a reçus et envoyés :

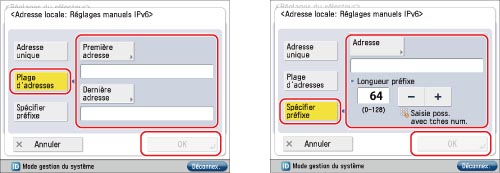

Sélectionner [Réglages man. IPv6] pour <Adresse locale> → spécifier l'adresse IPv6 → appuyer sur [OK].

Pour spécifier une adresse IPv6 unique : Appuyer sur [Adresse unique] → appuyer sur [Adresse] → saisir une adresse IPv6 → appuyer sur [OK].

Pour spécifier une plage d'adresses IPv6 : Appuyer sur [Plage d'adresses]. Appuyer sur [Première adresse] → saisir la première adresse IPv6 → appuyer sur [OK]. Appuyer sur [Dernière adresse] → saisir la dernière adresse IPv6 → appuyer sur [OK].

Pour spécifier le préfixe d'adresse IPv6 : Appuyer sur [Spécifier préfixe] → [Adresse] → saisir le préfixe d'adresse IPv6 → appuyer sur [OK]. Saisir la longueur du préfixe de l'adresse IPv6 dans [Longueur préfixe].

8.

Sur l'écran Réglages du sélecteur, définir l'adresse IP distante pour appliquer les politiques de sécurité mémorisées.

Lors de la réception des paquets IP, la politique de sécurité mémorisée est appliquée si l'adresse IP source dans les paquets correspond à l'adresse IP distante indiquée dans cette procédure. Lors de l'envoi des paquets IP, la politique de sécurité mémorisée est appliquée si l'adresse IP de destination dans les paquets correspond à l'adresse IP distante indiquée dans cette procédure.

|

IMPORTANT

|

|

Si l'adresse IP à distance est réglée sur une adresse IP locale de cette procédure pour la communication IPSec, l'adresse IP locale réglée à l'étape 7 devrait être une adresse Link-Local.

|

Appliquer une politique de sécurité à tous les paquets IP reçus et envoyés :

Appuyer sur [Ttes les adr. IP] pour <Adresse distante>.

Appliquer une politique de sécurité aux paquets IP que toutes les adresses IPv4 de la machine ont reçus et envoyés :

Appuyer sur [Ttes les adr. IPv4] pour <Adresse distante>.

Appliquer une politique de sécurité aux paquets IP que toutes les adresses IPv6 de la machine ont reçus et envoyés :

Appuyer sur [Ttes les adr. IPv6] pour <Adresse distante>.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv4 définie ou l'adresse réseau IPv4 a reçus et envoyés :

Sélectionner [Réglages man. IPv4] pour <Adresse distante> → spécifier l'adresse IPv4 → appuyer sur [OK].

Pour spécifier une adresse IPv4 unique : Appuyer sur [Adresse unique] → saisir une adresse IPv4.

Pour spécifier une plage d'adresses IPv4 : Appuyer sur [Plage d'adresses] → appuyer sur [Première adresse] → saisir la première adresse IPv4 → appuyer sur [Dernière adresse] → définir la dernière adresse IPv4.

Pour définir le sous-réseau : Appuyer sur [Réglages sous-réseau] → [Adresse] → saisir l'adresse IPv4 → appuyer sur [Masque de sous-réseau] → saisir le masque de sous-réseau.

Appliquer une politique de sécurité aux paquets IP que l'adresse IPv6 définie ou l'adresse réseau IPv6 a reçus et envoyés :

Sélectionner [Réglages man. IPv6] pour <Adresse distante> → spécifier l'adresse IPv6 → appuyer sur [OK].

Pour spécifier une adresse IPv6 unique : Appuyer sur [Adresse unique] → appuyer sur [Adresse] → saisir une adresse IPv6 → appuyer sur [OK].

Pour spécifier une plage d'adresses IPv6 : Appuyer sur [Plage d'adresses]. Appuyer sur [Première adresse] → saisir la première adresse IPv6 → appuyer sur [OK]. Appuyer sur [Dernière adresse] → saisir la dernière adresse IPv6 → appuyer sur [OK].

Pour spécifier le préfixe d'adresse IPv6 : Appuyer sur [Spécifier préfixe] → [Adresse] → saisir le préfixe d'adresse IPv6 → appuyer sur [OK]. Saisir la longueur du préfixe de l'adresse IPv6 dans [Longueur préfixe].

9.

Sur l'écran Réglages du sélecteur, définir l'adresse IP distante pour appliquer les politiques de sécurité mémorisées.

Lors de la réception des paquets IP, la politique de sécurité mémorisée est appliquée si le port de destination dans les paquets correspond au numéro de port indiqué dans cette procédure. Lors de l'envoi des paquets IP, la politique de sécurité mémorisée est appliquée si le port source dans les paquets correspond au numéro de port indiqué dans cette procédure.

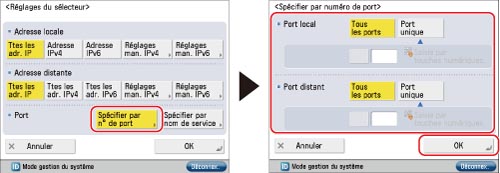

Appliquer une politique de sécurité aux paquets IP que le port local et le port distant définis par le numéro de port ont envoyés et reçus :

Appuyer sur [Spécifier par n° de port] pour <Port> → spécifier <Port local> et <Port distant> → appuyer sur [OK].

[Tous les ports] : Sélectionner pour définir tous les ports locaux ou distants.

[Port unique] : Sélectionner pour définir un seul port local ou distant en fonction du numéro de port.

Appuyer sur [OK].

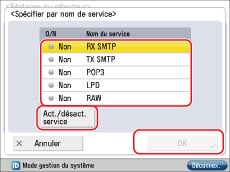

Appliquer une politique de sécurité aux paquets IP que le port défini par une application attribuée a envoyés et reçus :

Appuyer sur [Spécifier par nom de service] pour <Port>.

Sélectionner un nom de service affiché → appuyer sur [Act./désact. service] → appuyer sur [OK].

Appuyer sur [OK].

10.

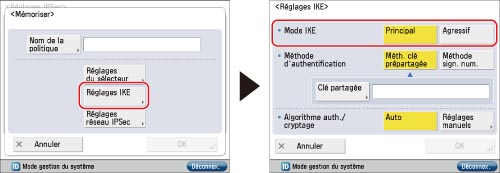

Appuyer sur [Réglages IKE] → sélectionner le mode à utiliser pour la phase 1 d'IKE.

[Principal] pour <Mode IKE> : Sélectionner pour configurer le mode principal. Ce mode est très sécurisé car la session IKE est cryptée.

[Agressif] pour <Mode IKE> : Sélectionner pour configurer le mode agressif. Ce mode accélère les sessions IKE car elles ne sont pas cryptées.

11.

Définir la méthode d'authentification à utiliser pour la phase 1 d'IKE.

Pour sélectionner la méthode de clé prépartagée, préparer une clé prépartagée. Pour sélectionner une méthode de signature numérique, mémoriser le certificat CA à l'avance (voir "Mémorisation/modification d'un fichier de certificat CA") et installer le fichier de paires de clés et le fichier de certificat (voir "Installation d'un fichier de paire de clés et d'un certificat de serveur").

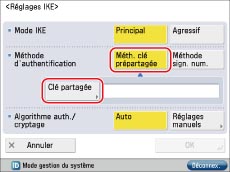

Configurer la méthode de clé prépartagée :

Appuyer sur [Méth. clé prépartagée] pour <Méthode d'authentification> → [Clé partagée].

Saisir la clé prépartagée → appuyer sur [OK].

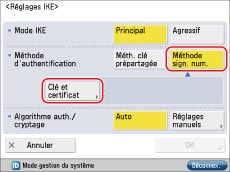

Configurer la méthode de signature numérique :

Appuyer sur [Méthode sign. num.] pour <Méthode d'authentification> → [Clé et certificat].

Sélectionner la paire de clés à utiliser pour IPSec → appuyer sur [Définir en clé par déf.] → [Oui] → [OK].

Il est impossible d'indiquer "Device Signature Key" (utilisé pour les paires de clés lors de l'ajout des signatures numériques aux PDF ou XPS) ou "AMS" (utilisé pour les paires de clés des restrictions d'accès) comme nom de paire de clés.

|

IMPORTANT

|

|

En cas de sélection d'une paire de clés qui utilise l'algorithme de signature RSA-MD5 ou RSA-MD2, si les communications IPSec sont définies pour être conformes aux normes FIPS (Federal Information Processing Standards) 140-2, les politiques où cette paire de clés est définie sont désactivées. (Voir "Utilisation d'une méthode de cryptage conforme à la norme FIPS 140-2".)

|

|

REMARQUE

|

|

Il est possible de vérifier le contenu d'un certificat en sélectionnant une paire de clés sur l'écran Clé et certificat, puis en appuyant sur [Détails du certificat]. Sur l'écran Détails du certificat, appuyer sur [Vérifier cert.] pour vérifier le certificat.

Il est possible de vérifier où est utilisée une paire de clés en sélectionnant une paire de clés ayant "Utilisé" comme <Statut> sur l'écran Clé et certificat, puis en appuyant sur [Aff. emplac. d'utilisation].

|

12.

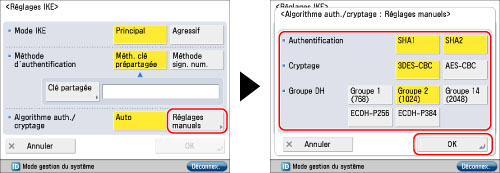

Sélectionner l'algorithme pour l'authentification et le cryptage à utiliser pour la phase 1 d'IKE.

Définir l'algorithme d'authentification et de cryptage:

Sélectionner [Réglages manuels] pour <Algorithme auth./cryptage> → définir l'algorithme d'authentification et de cryptage à appliquer à la SA IKE → appuyer sur [OK].

[SHA1] pour <Authentification>: Sélectionner pour définir SHA1 (Secure Hash Algorithm 1) comme algorithme d'authentification : Les valeurs de hachage de 160 bits sont prises en charge.

[SHA2] pour <Authentification>: Sélectionner pour définir SHA2 (Secure Hash Algorithm 2) comme algorithme d'authentification : Les valeurs de hachage de 256 bits et 384 bits sont prises en charge.

[3DES-CBC] pour <Cryptage> : Sélectionner pour configurer 3DES (Triple Data Encryption Standard) comme algorithme de cryptage, et CBC (Cipher Block Chaining) comme mode de cryptage. Le processus 3DES est plus long car il exécute trois fois DES, mais il permet un cryptage plus puissant. CBC relie le résultat du cryptage du bloc précédent au bloc suivant afin de rendre plus difficile le déchiffrement du cryptage.

[AES-CBC] pour <Cryptage> : Sélectionner pour configurer AES (Advanced Encryption Standard) comme algorithme de cryptage, et CBC comme mode de cryptage. AES prend en charge les clés de cryptage avec une longueur de clé de 128, 192 ou 256 bits. Les longueurs de clé prises en charge étant importantes, le cryptage est plus puissant. CBC relie le résultat du cryptage du bloc précédent au bloc suivant afin de rendre plus difficile le déchiffrement du cryptage.

[Groupe 1 (768)] sous <Groupe DH> : sélectionner cette option pour configurer Groupe 1 comme méthode d'échange de clé DH (Diffie-Hellman). Dans le Groupe 1, elle prend en charge MODP (Exponentiation modulaire) 768 bits.

[Groupe 2 (1024)] pour <Groupe DH> : Sélectionner pour configurer Groupe 2 comme méthode d'échange de clé DH (Diffie-Hellman). Dans le Groupe 2, elle prend en charge MODP 1 024 bits.

[Groupe 14 (2048)] pour <Groupe DH> : Sélectionner pour configurer Groupe 14 comme méthode d'échange de clé DH. Dans le Groupe 14, elle prend en charge MODP 2048 bits.

[ECDH-P256] pour <Groupe DH> : Sélectionner pour configurer la méthode d'échange de clé ECDH (Elliptic Curve Diffie Hellman) avec une longueur de clé de 256 bits.

[ECDH-P384] pour <Groupe DH> : Sélectionner pour configurer la méthode d'échange de clé ECDH avec une longueur de clé de 384 bits.

Appuyer sur [OK].

Configurer automatiquement l'algorithme d'authentification et de cryptage :

Appuyer sur [Auto] pour <Algorithme auth./cryptage>→ [OK].

L'ordre de priorité des algorithmes d'authentification et de cryptage est indiqué ci-dessous.

|

Priorité

|

Algorithme d'authentification

|

Algorithme de cryptage

|

Méthode d'échange de clé DH

|

|

1

|

SHA1

|

AES (128 bits)

|

Groupe 2

|

|

2

|

SHA2 (256 bits)

|

||

|

3

|

SHA2 (384 bits)

|

||

|

4

|

SHA1

|

AES (192 bits)

|

|

|

5

|

SHA2 (256 bits)

|

||

|

6

|

SHA2 (384 bits)

|

||

|

7

|

SHA1

|

AES (256 bits)

|

|

|

8

|

SHA2 (256 bits)

|

||

|

9

|

SHA2 (384 bits)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256 bits)

|

||

|

12

|

SHA2 (384 bits)

|

13.

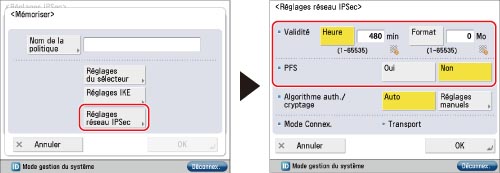

Appuyer sur [Réglages réseau IPSec] → définir le temps et le type de validation SA, ainsi que PFS (Perfect Forward Security).

[Heure] et [Format] pour <Validité> : Définir la période de validation pour les SA IKE et IPSec générées. Dans les communications IPSec où une politique de sécurité correcte est appliquée, des paquets peuvent être envoyés et reçus sans échange de clé. Veiller à configurer [Heure] ou [Format]. Si les deux sont configurés, la SA n'est plus correcte lorsque la valeur définie pour [Heure] ou [Format] est atteinte.

[Oui] pour <PFS> : Si la fonction PFS est activée, elle permet une plus grande confidentialité, car même si une clé de cryptage est exposée à un tiers, le problème ne s'étend pas aux autres clés de cryptage.

[Non] pour <PFS> : Si une clé de cryptage est exposée à un tiers alors que la fonction PFS est désactivée, les autres clés de cryptage risquent d'être découvertes. Si l'option <PFS> est réglée sur "Oui", cette option doit également être activée sur la destination de la communication PFS.

14.

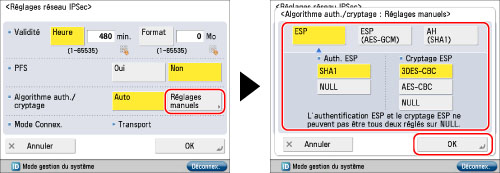

Sélectionner l'algorithme pour l'authentification et le cryptage à utiliser pour la phase 2 d'IKE → appuyer sur [OK].

Définir l'algorithme d'authentification et de cryptage:

Appuyer sur [Réglages manuels] pour <Algorithme auth./cryptage> → définir l'algorithme de la méthode d'authentification → appuyer sur [OK].

Les algorithmes d'authentification et de cryptage qu'il est possible de définir sont indiqués ci-dessous.

|

Méthode d'authentification

|

Description

|

|

[ESP]

|

<Auth. ESP>

[SHA1] : Sélectionner pour configurer SHA1 en tant qu'algorithme pour la méthode d'authentification ESP. Il prend en charge les valeurs de hachage de 160 bits.

[NULL] : Sélectionner pour ne pas configurer l'algorithme pour la méthode d'authentification ESP.

|

|

<Cryptage ESP>

[3DES-CBC] : Sélectionner pour configurer 3DES comme algorithme de cryptage et CBC comme mode de cryptage. Le processus 3DES est plus long car il exécute trois fois DES, mais il permet un cryptage plus puissant. CBC relie le résultat du cryptage du bloc précédent au bloc suivant afin de rendre plus difficile le déchiffrement du cryptage. [AES-CBC] : Sélectionner pour configurer AES comme algorithme de cryptage et CBC comme mode de cryptage. AES prend en charge les clés de cryptage avec une longueur de clé de 128, 192 ou 256 bits. Les longueurs de clé prises en charge étant importantes, le cryptage est plus puissant. CBC relie le résultat du cryptage du bloc précédent au bloc suivant afin de rendre plus difficile le déchiffrement du cryptage. [NULL] : Sélectionner pour ne pas configurer l'algorithme pour la méthode de cryptage ESP. |

|

|

[ESP (AES-GCM)]

|

Sélectionner pour configurer l'algorithme AES-GCM (Advanced Encryption Standard - Galois Counter Mode) avec une longueur de clé de 128, 192 ou 256 bits. AES-GCM est un algorithme qui effectue simultanément le cryptage et l'authentification.

|

|

[AH (SHA1)]

|

Sélectionner pour configurer SHA1 en tant qu'algorithme pour la méthode d'authentification AH. Il prend en charge les valeurs de hachage de 160 bits.

|

|

IMPORTANT

|

|

Si les communications IPSec sont définies pour être conformes à la norme FIPS 140-2, les politiques pour lesquelles [ESP (AES-GCM)] est défini comme méthode d'authentification sont désactivées. Dans le même temps, l'algorithme d'authentification utilisé pour cette politique est automatiquement défini sur SHA1 et l'algorithme de cryptage, sur 3DES-CBC. (Voir "Utilisation d'une méthode de cryptage conforme à la norme FIPS 140-2".)

|

Configurer automatiquement l'algorithme d'authentification et de cryptage :

Appuyer sur [Auto] pour <Algorithme auth./cryptage>.

Les méthodes d'authentification/de cryptage ESP sont configurées. L'ordre de priorité des algorithmes d'authentification et de cryptage est indiqué ci-dessous.

|

Priorité

|

Algorithme pour la méthode d'authentification ESP

|

Algorithme pour la méthode de cryptage ESP

|

|

1

|

SHA1

|

AES (128 bits)

|

|

2

|

SHA1

|

AES (192 bits)

|

|

3

|

SHA1

|

AES (256 bits)

|

|

4

|

SHA1

|

3DES

|

15.

Appuyer sur [OK] → [OK].

|

REMARQUE

|

|

Il est possible de mémoriser jusqu'à 10 politiques de sécurité. Elles apparaissent dans l'ordre de priorité.

|