Guardar una directiva de seguridad

Esta sección describe el procedimiento para registrar una nueva directiva de seguridad.

1.

Pulse  .

.

.

. 2.

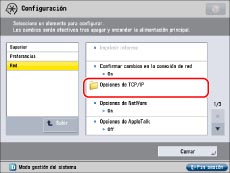

Pulse [Preferencias] → [Red] → [Opciones de TCP/IP].

3.

Pulse [Opciones de IPSec] para [Opciones de TCP/IP] → [On] para <Usar IPSec>.

Pulse [Off] para <Usar IPSec> si no desea utilizar IPSec.

|

IMPORTANTE

|

|

Si establece <Usar IPSec> en 'On', el equipo no accederá por completo al modo de reposo.

|

4.

Pulse [Perm.] o [Rechaz.] para <Recibir paquetes fuera de directiva> → [Guardar].

[Perm.] para <Recibir paquetes fuera de directiva>: Permite el envío o recepción de paquetes en texto normal, que no están cifrados porque no son compatibles con la directiva de seguridad establecida en la pantalla Opciones de IPSec.

[Rechaz.] para <Recibir paquetes fuera de directiva>: Rechaza el envío o recepción de paquetes que no sean compatibles con la directiva de seguridad establecida en la pantalla Opciones de IPSec.

5.

Pulse [Nbr. directiva].

6.

Introduzca el nombre de la directiva de seguridad que desea guardar → pulse [Aceptar].

7.

En [Opciones de selección] → especifique la dirección IP local a la que se le aplicará la directiva de seguridad registrada.

Al recibir paquetes IP, se aplica la directiva de seguridad registrada si la dirección IP de destino de los paquetes coincide con la dirección IP local especificada en este procedimiento. Al enviar paquetes IP, se aplica la directiva de seguridad registrada si la dirección IP de origen de los paquetes coincide con la dirección IP local especificada en este procedimiento.

|

IMPORTANTE

|

|

Si la dirección de enlace local se establece en una dirección IP local en este procedimiento para la comunicación IPSec, la dirección IP remota establecida en el paso 8 debería ser una dirección de enlace local.

|

Aplicar una directiva de seguridad a todos los paquetes IP enviados y recibidos:

Pulse [Todas las direc. IP] para <Dirección local>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv4 que existe en el equipo:

Pulse [Dirección IPv4] para <Dirección local>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv6 que existe en el equipo:

Pulse [Dirección IPv6] para <Dirección local>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv4 especificada o a la dirección de red IPv4:

Seleccione [Configurac. man. IPv4] para <Dirección local> → especifique la dirección IPv4 → pulse [Aceptar].

Para especificar una única dirección IPv4: Pulse [Dirección única] → introduzca una dirección IPv4.

Para especificar un rango de direcciones IPv4: Pulse [Rango de direcciones] → pulse [Primera dirección] → introduzca la primera dirección IPv4 → pulse [Última dirección] → introduzca la última dirección IPv4.

Para establecer la subred: Pulse [Opciones de subred] → pulse [Dirección] → introduzca la dirección IPv4 → pulse [Máscara de subred] → introduzca la máscara de subred.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv6 especificada o a la dirección de red IPv6:

Seleccione [Configurac. man. IPv6] para <Dirección local> → especifique la dirección IPv6 → pulse [Aceptar].

Para especificar una única dirección IPv6: Pulse [Dirección única] → pulse [Dirección] → Introduzca una dirección IPv6 → pulse [Aceptar].

Para especificar un rango de direcciones IPv6: Pulse [Rango de direcciones]. Pulse [Primera dirección] → introduzca la primera dirección IPv6 → pulse [Aceptar]. Pulse [Última dirección] → introduzca la dirección IPv6 → pulse [Aceptar].

Para especificar el prefijo de dirección IPv6: Pulse [Especificar prefijo]. Pulse [Dirección] → introduzca el prefijo de dirección IPv6 → pulse [Aceptar]. Introduzca la longitud de prefijo de la dirección IPv6 en [Longitud de prefijo].

8.

En la pantalla Opciones de selección, especifique la dirección IP remota a la que se le aplicará la directiva de seguridad registrada.

Al recibir paquetes IP, se aplica la directiva de seguridad registrada si la dirección IP de origen de los paquetes coincide con la dirección IP remota especificada en este procedimiento. Al enviar paquetes IP, se aplica la directiva de seguridad registrada si la dirección IP de destino de los paquetes coincide con la dirección IP remota especificada en este procedimiento.

|

IMPORTANTE

|

|

Si la dirección IP remota se establece en una dirección IP local en este procedimiento para la comunicación IPSec, la dirección IP local establecida en el paso 7 debería ser una dirección local de enlace.

|

Aplicar una directiva de seguridad a todos los paquetes IP enviados y recibidos:

Pulse [Todas las direc. IP] para <Dirección remota>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia todas las direcciones IPv4 que existen en el equipo:

Pulse [Todas las direc. IPv4] para <Dirección remota>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia todas las direcciones IPv6 que existen en el equipo:

Pulse [Todas las direc. IPv6] para <Dirección remota>.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv4 especificada o a la dirección de red IPv4:

Seleccione [Configurac. man. IPv4] para <Dirección remota> → especifique la dirección IPv4 → pulse [Aceptar].

Para especificar una única dirección IPv4: Pulse [Dirección única] → introduzca una dirección IPv4.

Para especificar un rango de direcciones IPv4: Pulse [Rango de direcciones] → pulse [Primera dirección] → introduzca la primera dirección IPv4 → pulse [Última dirección] → especifique la última dirección IPv4.

Para establecer la subred: Pulse [Opciones de subred] → pulse [Dirección] → introduzca la dirección IPv4 → pulse [Máscara de subred] → introduzca la máscara de subred.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia la dirección IPv6 especificada o a la dirección de red IPv6:

Seleccione [Configurac. man. IPv6] para <Dirección remota> → especifique la dirección IPv6 → pulse [Aceptar].

Para especificar una única dirección IPv6: Pulse [Dirección única] → pulse [Dirección] → Introduzca una dirección IPv6 → pulse [Aceptar].

Para especificar un rango de direcciones IPv6: Pulse [Rango de direcciones]. Pulse [Primera dirección] → introduzca la primera dirección IPv6 → pulse [Aceptar]. Pulse [Última dirección] → introduzca la dirección IPv6 → pulse [Aceptar].

Para especificar el prefijo de dirección IPv6: Pulse [Especificar prefijo]. Pulse [Dirección] → introduzca el prefijo de dirección IPv6 → pulse [Aceptar]. Introduzca la longitud de prefijo de la dirección IPv6 en [Longitud de prefijo].

9.

En la pantalla Opciones de selección, especifique la dirección IP remota a la que se le aplicará la directiva de seguridad registrada.

Al recibir paquetes IP, se aplica la directiva de seguridad registrada si el puerto de destino de los paquetes coincide con el número de puerto especificado en este procedimiento. Al enviar paquetes IP, se aplica la directiva de seguridad registrada si el puerto de origen de los paquetes coincide con el número de puerto especificado en este procedimiento.

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia el puerto local y el puerto remoto especificados por el número de puerto:

Pulse [Especificar por nº de puerto] para <Puerto> → especifique <Puerto local> y <Puerto remoto> → pulse [Aceptar].

[Todos los puertos]: Seleccione esta opción para especificar todos los puertos locales o todos los puertos remotos.

[Puerto único]: Seleccione esta opción para especificar un único puerto local o remoto según el número de puerto.

Pulse [Aceptar].

Aplicar una directiva de seguridad a los paquetes IP recibidos desde y enviados hacia el puerto especificado por la aplicación asignada:

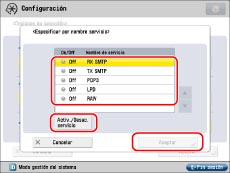

Pulse [Especificar por nombre servicio] para <Puerto>.

Seleccione un nombre de servicio mostrado → pulse [Activ./Desac. servicio] → pulse [Aceptar].

Pulse [Aceptar].

10.

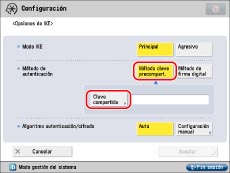

Pulse [Opciones de IKE] → seleccione el modo que se utilizará para IKE fase 1.

[Principal] para <Modo IKE>: Seleccione esta opción para establecer el modo Principal. Este modo cuenta con una seguridad elevada puesto que la propia sesión de IKE está cifrada.

[Agresivo] para <Modo IKE>: Seleccione esta opción para establecer el modo Agresivo. Este modo acelera las sesiones de IKE, puesto que no están cifradas.

11.

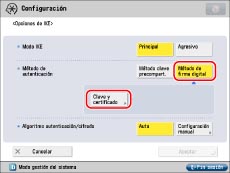

Especifique el método de autenticación que desea utilizar para IKE fase 1.

Si desea seleccionar el método de clave precompartida, debe preparar una clave precompartida. Para seleccionar un método de firma digital, guarde previamente el certificado CA (consulte "Guardar/editar un archivo de certificado de CA") e instale los archivos de par de claves y de certificado (consulte "Instalar un archivo de par de claves y un servidor de certificados").

Establecer el método de clave precompartida:

Pulse [Método clave precompart.] para <Método de autenticación> → [Clave compartida].

Introduzca la clave precompartida → pulse [Aceptar].

Establecer el método de firma digital:

Pulse [Método de firma digital] para <Método de autenticación> → [Clave y certificado].

Seleccione el par de claves que desea utilizar para IPSec → pulse [Convertir en prefijada] → [Aceptar].

No se puede especificar 'Device Signature Key' (se usa con pares de claves para añadir firmas digitales a archivos PDF o XPS) ni 'AMS' (se usa con pares de claves para restricciones de acceso) como nombre del par de claves.

|

IMPORTANTE

|

|

Si selecciona un par de claves que esté utilizando el algoritmo de firmas RSA-MD5 o RSA-MD2, cuando establezca la comunicación IPSec para que cumpla con FIPS (Federal Information Processing Standards) 140-2, se desactivarán las políticas con este conjunto de pares de clave. (Consulte "Usar un método de cifrado que cumpla las normas FIPS 140-2".)

|

|

NOTA

|

|

Para comprobar el contenido de un certificado, seleccione un par de claves en la pantalla Clave y certificado y pulse [Detalles de certificado]. En la pantalla Detalles de certificado, puede pulsar [Certificado] para verificar el certificado.

Puede comprobar para qué se está utilizando un par de claves si selecciona un par de claves que muestre 'Uso' para <Estado> en la pantalla Clave y certificado y pulsa [Mostrar ubicación de uso].

|

12.

Seleccione el algoritmo de autenticación y cifrado que se utilizará para IKE fase 1.

Especificar el algoritmo de autenticación y cifrado:

Seleccione [Configuración manual] para <Algoritmo autenticación/cifrado> → especifique el algoritmo de autenticación y cifrado que se aplicará a la IKE SA → pulse [Aceptar].

[SHA1] para <Autenticación>: Seleccione esta opción para establecer SHA1 (Secure Hash Algorithm 1) como algoritmo de autenticación. Se admiten valores de hash de 160 bits.

[SHA2] para <Autenticación>: Seleccione esta opción para establecer SHA2 (Secure Hash Algorithm 2) como algoritmo de autenticación. Se admiten valores de hash de 256 bit y de 384 bits.

[3DES-CBC] para <Cifrado>: Seleccione esta opción para establecer 3DES (Triple Data Encryption Standard) como algoritmo de cifrado y CBC (Cipher Block Chaining) como el modo de cifrado. 3DES tarda más tiempo en procesarse porque realiza tres veces el algoritmo DES, pero su fortaleza de cifrado también es mayor. CBC enlaza el resultado de cifrado del bloque anterior con el siguiente para dificultar el descifrado.

[AES-CBC] para <Cifrado>: Seleccione esta opción para establecer AES (Advanced Encryption Standard) como algoritmo de cifrado y CBC como el modo de cifrado. AES admite claves de cifrado con una longitud de 128, 192 o 256 bits. Puesto que las claves admitidas son de gran longitud, permite aumentar la fortaleza del cifrado. CBC enlaza el resultado de cifrado del bloque anterior con el siguiente para dificultar el descifrado.

[Grupo 1 (768)] para <Grupo DH>: Seleccione esta opción para establecer el Grupo 1 como método de intercambio de claves DH (Diffie-Hellman). En Grupo 1, se admite MODP (Modular Exponentiation) de 768 bits.

[Grupo 2 (1024)] para <Grupo DH>: Seleccione esta opción para establecer el Grupo 2 como método de intercambio de claves DH (Diffie-Hellman). En Grupo 2, se admite MODP de 1024 bits.

[Grupo 14 (2048)] para <Grupo DH>: Seleccione esta opción para establecer el Grupo 14 como método de intercambio de claves DH. En Grupo 14, se admite MODP de 2048 bits.

[ECDH P-256] para <Grupo DH>: Seleccione esta opción para establecer el método de intercambio de claves ECDH (Elliptic Curve Diffie Hellman) con una longitud de clave de 256 bits.

[ECDH P-384] para <Grupo DH>: Seleccione esta opción para establecer el método de intercambio de claves ECDH con una longitud de clave de 384 bits.

Pulse [Aceptar].

Configurar automáticamente el algoritmo de autenticación y cifrado:

Pulse [Auto] para <Algoritmo autenticación/cifrado> → [Aceptar].

La prioridad de los algoritmos de autenticación y cifrado se indica a continuación.

|

Prioridad

|

Algoritmo de autenticación

|

Algoritmo de cifrado

|

Método de intercambio de claves DH

|

|

1

|

SHA1

|

AES (128 bits)

|

Grupo 2

|

|

2

|

SHA2 (256 bits)

|

||

|

3

|

SHA2 (384 bits)

|

||

|

4

|

SHA1

|

AES (192 bits)

|

|

|

5

|

SHA2 (256 bits)

|

||

|

6

|

SHA2 (384 bits)

|

||

|

7

|

SHA1

|

AES (256 bits)

|

|

|

8

|

SHA2 (256 bits)

|

||

|

9

|

SHA2 (384 bits)

|

||

|

10

|

SHA1

|

3DES

|

|

|

11

|

SHA2 (256 bits)

|

||

|

12

|

SHA2 (384 bits)

|

13.

Pulse [Opciones de red IPSec] → especifique el tipo de validación y el tiempo de validez de la SA y PFS (Perfect Forward Security).

[Hora] y [Tamaño] para <Validez>: Especifique el período de validez de la IKE SA y la IPSec SA generada. En el caso de las comunicaciones IPSec a las que se aplica una directiva de seguridad válida, los paquetes se pueden enviar y recibir sin realizar negociaciones de intercambio de claves. Asegúrese de establecer la opción [Hora] o [Tamaño]. Si establece ambas, la SA deja de ser válida cuando se alcanzan los valores establecidos de [Hora] o [Tamaño].

[On] para <PFS>: Puede aumentar la confidencialidad si activa la función PFS, porque aún en el caso de que una clave de cifrado sea revelada a terceros, el problema no se propaga al resto de las claves de cifrado.

[Off] para <PFS>: Si se revela una clave de cifrado a terceros cuando la función PFS está desactivada, se pueden deducir el resto de las claves de cifrado. Si se establece <PFS> en 'On', el destino de la comunicación PFS también debe tener habilitada la función PFS.

14.

Seleccione el algoritmo de autenticación y cifrado que se utilizará para IKE fase 2 → pulse [Aceptar].

Especificar el algoritmo de autenticación y cifrado:

Pulse [Configuración manual] para <Algoritmo autenticación/cifrado> → establezca el algoritmo para el método de autenticación → pulse [Aceptar].

Los algoritmos de autenticación y cifrado que puede establecer se indican a continuación

|

Método de autenticación

|

Descripción

|

|

[ESP]

|

<Autentic. ESP>

[SHA1]: Seleccione esta opción para establecer SHA1 como algoritmo del método de autenticación ESP. Se admiten valores de hash de 160 bits.

[NULO]: Seleccione esta opción para no establecer el algoritmo del método de autenticación ESP.

|

|

<Cifrado ESP>

[3DES-CBC]: Seleccione esta opción para establecer 3DES como algoritmo de cifrado ESP y CBC como modo de cifrado. 3DES tarda más tiempo en procesarse porque realiza tres veces el algoritmo DES, pero su fortaleza de cifrado también es mayor. CBC enlaza el resultado de cifrado del bloque anterior con el siguiente para dificultar el descifrado. [AES-CBC]: Seleccione esta opción para establecer AES como algoritmo de cifrado ESP y CBC como modo de cifrado. AES admite claves de cifrado con una longitud de 128, 192 o 256 bits. Puesto que las claves admitidas son de gran longitud, permite aumentar la fortaleza del cifrado. CBC enlaza el resultado de cifrado del bloque anterior con el siguiente para dificultar el descifrado. [NULO]: Seleccione esta opción para no establecer el algoritmo del método de cifrado ESP. |

|

|

[ESP (AES-GCM)]

|

Seleccione esta opción para establecer el algoritmo AES-GCM (Advanced Encryption Standard - Galois Counter Mode) con una longitud de clave de 128, 192 o 256 bits. AES-GCM es un algoritmo que cifra y autentica a la vez.

|

|

[AH (SHA1)]

|

Seleccione esta opción para establecer SHA1 como algoritmo del método de autenticación AH. Se admiten valores de hash de 160 bits.

|

|

IMPORTANTE

|

|

Si configura la comunicación IPSec para que cumpla con FIPS 140-2, se desactivarán las políticas que tienen definido [ESP (AES-GCM)] para el método de autenticación. Al mismo tiempo, el algoritmo de autenticación para esta política se cambia automáticamente a SHA1 y el algoritmo de cifrado de esta política se cambia automáticamente a 3DES-CBC. (Consulte "Usar un método de cifrado que cumpla las normas FIPS 140-2".)

|

Configurar automáticamente el algoritmo de autenticación y cifrado:

Pulse [Auto] para <Algoritmo autenticación/cifrado>.

Se establecen los métodos de autenticación/cifrado ESP. La prioridad de los algoritmos de autenticación y cifrado se indica a continuación.

|

Prioridad

|

Algoritmo del método de autenticación ESP

|

Algoritmo del método de cifrado ESP

|

|

1

|

SHA1

|

AES (128 bits)

|

|

2

|

SHA1

|

AES (192 bits)

|

|

3

|

SHA1

|

AES (256 bits)

|

|

4

|

SHA1

|

3DES

|

15.

Pulse [Aceptar] → [Aceptar].

|

NOTA

|

|

Se pueden registrar hasta 10 directivas de seguridad. Las directivas de seguridad guardadas aparecen por orden de prioridad.

|