セキュリティーポリシーの登録

ここでは、新しいセキュリティーポリシーを登録する方法について説明しています。

1.

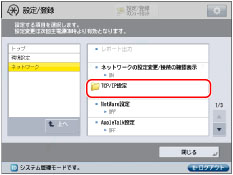

(設定/登録)を押す

(設定/登録)を押す 2.

[環境設定]→[ネットワーク]→[TCP/IP設定]を押す

3.

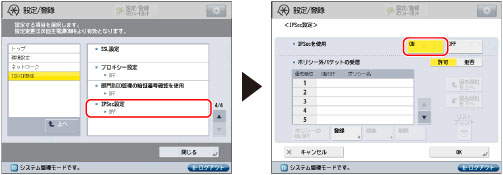

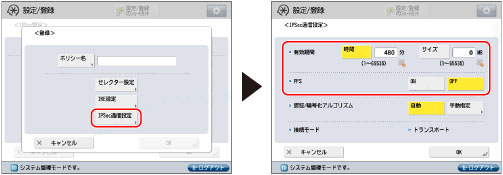

[TCP/IP設定]の[IPSec設定]→<IPSecを使用>の[ON]を押す

IPSecを使用しないときは、<IPSecを使用>の[OFF]を押します。

4.

<ポリシー外パケットの受信>の[許可]または[拒否]→[登録]を押す

<ポリシー外パケットの受信>の[許可]:IPSec設定画面で設定したセキュリティーポリシーに該当しないため暗号化されないパケットの平文での送受信を許可します。

<ポリシー外パケットの受信>の[拒否]:IPSec設定画面で設定したセキュリティーポリシーに該当しないパケットの送受信を拒否します。

5.

[ポリシー名]を押す

6.

登録するセキュリティーポリシーの名称を入力→[OK]を押す

7.

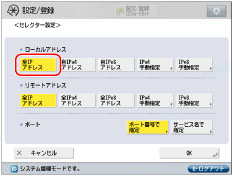

[セレクター設定]を押す→登録したセキュリティーポリシーを適用するローカルIPアドレスを指定

IPパケットを受信した場合、パケット中の宛先IPアドレスが本手順で指定したローカルIPアドレスと一致したときに、登録したセキュリティーポリシーを適用します。IPパケットを送信する場合、パケット中の発信元IPアドレスが本手順で指定したローカルIPアドレスと一致したときに、登録したセキュリティーポリシーを適用します。

重要 |

本手順でリンクローカルアドレスをローカルIPアドレスに設定してIPSec通信を行う場合は、手順8で設定するリモートIPアドレスもリンクローカルアドレスにしてください。 |

送受信されるすべてのIPパケットにセキュリティーポリシーを適用する:

<ローカルアドレス>の[全IPアドレス]を押す

本製品が保持している自IPv4アドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<ローカルアドレス>の[自IPv4アドレス]を押す

本製品が保持している自IPv6アドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<ローカルアドレス>の[自IPv6アドレス]を押す

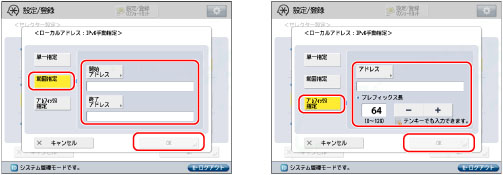

指定したIPv4アドレス、またはIPv4ネットワークアドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

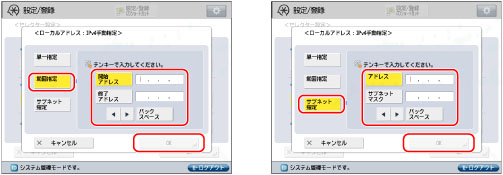

<ローカルアドレス>の[IPv4手動指定]を押す→IPv4アドレスを指定→[OK]を押す

IPv4アドレスを単独設定する:[単一指定]を押したあと、IPv4アドレスを入力してください。

IPv4アドレスを範囲設定する:[範囲指定]を押したあと、[開始アドレス]を押して開始IPv4アドレスを、[終了アドレス]を押して終了IPv4アドレスを入力してください。

サブネットを設定する:[サブネット指定]を押したあと、[アドレス]を押してIPv4アドレスを、[サブネットマスク]を押してサブネットマスクを入力してください。

指定したIPv6アドレス、またはIPv6ネットワークアドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<ローカルアドレス>の[IPv6手動指定]を押す→IPv6アドレスを指定→[OK]を押す

IPv6アドレスを単独設定する:[単一指定]→[アドレス]を押して、IPv6アドレスを入力したあと[OK]を押してください。

IPv6アドレスを範囲設定する:[範囲指定]を押してください。[開始アドレス]を押して開始IPv6アドレスを入力したあと[OK]を押してください。[終了アドレス]を押して、終了IPv6アドレスを入力したあと[OK]を押してください。

IPv6アドレスのプレフィックスを設定する:[プレフィックス指定]を押してください。[アドレス]を押してIPv6アドレスのプレフィックスを入力したあと[OK]を押してください。[プレフィックス長]にプレフィックス長を入力してください。

8.

セレクター設定画面で、登録したセキュリティーポリシーを適用するリモートIPアドレスを指定

IPパケットを受信した場合、パケット中の発信元IPアドレスが本手順で指定したリモートIPアドレスと一致したときに、登録したセキュリティーポリシーを適用します。IPパケットを送信する場合、パケット中の宛先IPアドレスが本手順で指定したリモートIPアドレスと一致したときに、登録したセキュリティーポリシーを適用します。

重要 |

本手順でリモートIPアドレスをローカルIPアドレスに設定してIPSec通信を行う場合は、手順7でローカルIPアドレスをリンクローカルアドレスに設定しておく必要があります。 |

送受信されるすべてのIPパケットにセキュリティーポリシーを適用する:

<リモートアドレス>の[全IPアドレス]を押す

本製品が保持している全IPv4アドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<リモートアドレス>の[全IPv4アドレス]を押す

本製品が保持している全IPv6アドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<リモートアドレス>の[全IPv6アドレス]を押す

指定したIPv4アドレス、またはIPv4ネットワークアドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<リモートアドレス>の[IPv4手動指定]を押す→IPv4アドレスを指定→[OK]を押す

IPv4アドレスを単独設定する:[単一指定]を押したあと、IPv4アドレスを入力してください。

IPv4アドレスを範囲設定する:[範囲指定]を押したあと、[開始アドレス]を押して開始IPv4アドレスを、[終了アドレス]を押して終了IPv4アドレスを入力してください。

サブネットを設定する:[サブネット指定]を押したあと、[アドレス]を押してIPv4アドレスを、[サブネットマスク]を押してサブネットマスクを入力してください。

指定したIPv6アドレス、またはIPv6ネットワークアドレスに送受信されるIPパケットにセキュリティーポリシーを適用する:

<リモートアドレス>の[IPv6手動指定]を押す→IPv6アドレスを指定→[OK]を押す

IPv6アドレスを単独設定する:[単一指定]→[アドレス]を押して、IPv6アドレスを入力したあと[OK]を押してください。

IPv6アドレスを範囲設定する:[範囲指定]を押してください。[開始アドレス]を押して、開始IPv6アドレスを入力したあと[OK]を押してください。[終了アドレス]を押して、終了IPv6アドレスを入力したあと[OK]を押してください。

IPv6アドレスのプレフィックスを設定する:[プレフィックス指定]を押してください。[アドレス]を押して、IPv6アドレスのプレフィックスを入力したあと[OK]を押してください。[プレフィックス長]にプレフィックス長を入力してください。

9.

セレクター設定画面で、登録したセキュリティーポリシーを適用する宛先ポートを指定

IPパケットを受信した場合、パケット中の宛先ポートが本手順で指定したポート番号と一致したときに、登録したセキュリティーポリシーを適用します。IPパケットを送信する場合、パケット中の発信元ポート番号が本手順で指定したポートと一致したときに、登録したセキュリティーポリシーを適用します。

ポート番号で指定したローカルポートとリモートポートに送受信されるIPパケットにセキュリティーポリシーを適用する:

<ポート>の[ポート番号で指定]を押す→<ローカルポート>と<リモートポート>を指定→[OK]を押す

[全ポート]:すべてのローカルポートまたはすべてのリモートポートを指定します。

[単一指定]:1つのローカルポートまたは1つのリモートポートをポート番号で指定します。

[OK]を押す

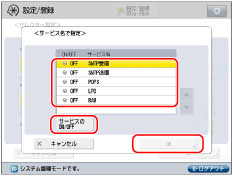

割り当てられている用途で指定したポートに送受信されるIPパケットにセキュリティーポリシーを適用する:

<ポート>の[サービス名で指定]を押す

表示されているサービス名を選択→[サービスのON/OFF]→[OK]を押す

[OK]を押す

10.

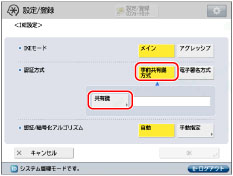

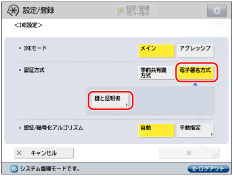

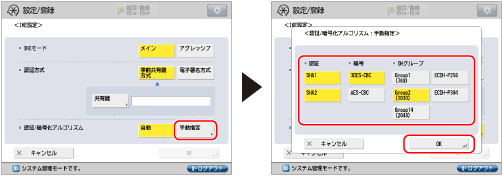

[IKE設定]を押す→IKEフェーズ1で使用するモードを選択

<IKEモード>の[メイン]:メインモードを設定します。IKEセッション自体を暗号化するため、セキュリティーが強固です。

<IKEモード>の[アグレッシブ]:アグレッシブモードを設定します。暗号化されないためIKEセッションが高速化します。

11.

IKEフェーズ1に使用する認証方式を指定

事前共有鍵方式を選択する場合は、事前共有鍵を準備してください。電子署名方式を選択する場合は、事前にCA証明書の登録(→CA証明書ファイルの登録/編集)、鍵ペアファイルと証明書ファイルのインストール(→鍵ペアファイルとサーバー証明書のインストール)を行ってください。

事前共有鍵方式を設定する:

<認証方式>の[事前共有鍵方式]→[共有鍵]を押す

事前共有鍵方式を入力→[OK]を押す

電子署名方式を設定する:

<認証方式>の[電子署名方式]→[鍵と証明書]を押す

IPSecに使用したい鍵ペアを選択→[使用鍵に設定]→[OK]を押す

「Device Signature Key」(機器署名用鍵ペア)、および「AMS」(アクセス制限用鍵ペア)は使用鍵に設定できません。

重要 |

署名アルゴリズムの「RSA-MD5」、「RSA-MD2」を使用している鍵ペアを選択した場合にIPSec通信をFIPS(連邦情報処理規格:Federal Information Processing Standards)140-2に準拠させたときは、この鍵ペアを設定したポリシーは無効(OFF)になります。(→FIPS 140-2に準拠した暗号方式を使用する) |

メモ |

鍵と証明書画面で鍵ペアを選択したあと[証明書詳細情報]を押すことによって、証明書の内容を確認できます。また、証明書詳細情報画面で[証明書検証]を押して証明書を検証することもできます。 鍵と証明書画面で<使用状況>に「使用中」と表示されている鍵ペアを選択したあと[使用先を表示]を押すことによって、鍵ペアの用途を確認できます。 |

12.

IKEフェーズ1に使用する認証と暗号化のアルゴリズムを選択

認証と暗号化のアルゴリズムを指定する:

<認証/暗号化アルゴリズム>の[手動指定]を押す→IKE SAに適用する認証と暗号化のアルゴリズムを選択→[OK]を押す

<認証>の[SHA1]:認証アルゴリズムにSHA1(Secure Hash Algorithm 1)を設定します。160ビットのハッシュ値をサポートします。

<認証>の[SHA2]:認証アルゴリズムにSHA2(Secure Hash Algorithm 2)を設定します。256ビット、および384ビットのハッシュ値をサポートします。

<暗号>の[3DES-CBC]:暗号化アルゴリズムに3DES (Triple Data Encryption Standard)、暗号モードにCBC (Cipher Block Chaining)を設定します。3DESは、DESを3回行うため処理時間は長くなりますが、暗号の強度は高まります。CBCでは、前のブロックの暗号化結果が次のブロックに連鎖され、暗号を解読しにくくすることができます。

<暗号>の[AES-CBC]:暗号化アルゴリズムにAES(Advanced Encryption Standard)、暗号モードにCBCを設定します。AESは、128、192、および256ビットの鍵長の暗号鍵をサポートします。サポートする鍵長が長いため、暗号の強度が高まります。CBCでは、前のブロックの暗号化結果が次のブロックに連鎖され、暗号を解読しにくくすることができます。

<DHグループ>の[Group1(768)]:DH(Diffie-Hellman)鍵交換方式にGroup1を設定します。Group1では、762ビットのMODP(Modular Exponentiation)をサポートします。

<DHグループ>の[Group2(1024)]:DH鍵交換方式にGroup2を設定します。Group2では1024ビットのMODPをサポートします。

<DHグループ>の[Group14(2048)]:DH鍵交換方式にGroup14を設定します。Group14では2048ビットのMODPをサポートします。

<DHグループ>の[ECDH-P256]:256ビットの鍵長のECDH(Elliptic Curve Diffie Hellman)鍵交換方式を設定します。

<DHグループ>の[ECDH-P384]:384ビットの鍵長のECDH鍵交換方式を設定します。

[OK]を押す

認証と暗号化のアルゴリズムを自動で設定する:

<認証/暗号化アルゴリズム>の[自動]→[OK]を押す

認証と暗号化のアルゴリズムの優先順位は、次のとおりです。

優先順位 | 認証アルゴリズム | 暗号化アルゴリズム | DH鍵交換方式 |

1 | SHA1 | AES(128ビット) | Group2 |

2 | SHA2(256ビット) | ||

3 | SHA2(384ビット) | ||

4 | SHA1 | AES(192ビット) | |

5 | SHA2(256ビット) | ||

6 | SHA2(384ビット) | ||

7 | SHA1 | AES(256ビット) | |

8 | SHA2(256ビット) | ||

9 | SHA2(384ビット) | ||

10 | SHA1 | 3DES | |

11 | SHA2(256ビット) | ||

12 | SHA2(384ビット) |

13.

[IPSec通信設定]を押す→SAの有効時間や有効タイプ、およびPFS(Perfect Forward Security)を指定

<有効期間>の[時間]と[サイズ]:生成されるIKE SAとIPSec SAの有効期間を指定します。有効期間内のセキュリティーポリシーが適用されたIPSec通信では鍵交換のネゴシエーションを行わずにパケットを送受信できます。[時間]と[サイズ]のいずれかを必ず設定してください。両方を設定した場合は、[時間]と[サイズ]のどちらか一方が設定値に達したときにSAの有効期限が切れます。

<PFS>を「ON」:PFS機能を有効にすると、1つの暗号鍵が第三者に知られてしまっても、他の暗号鍵には被害が波及しないため、機密性が向上します。

<PFS>を「OFF」:PFS機能を無効にした場合、1つの暗号鍵が第三者に知られると、他の暗号鍵も予測される怖れがあります。<PFS>を「ON」に設定した場合は、通信先のPFSも有効にする必要があります。

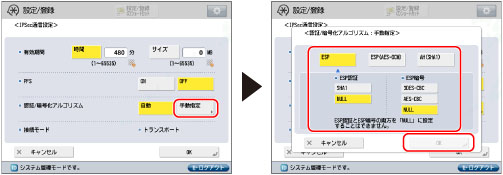

14.

IKEフェーズ2に使用する認証と暗号化のアルゴリズムを選択→[OK]を押す

認証と暗号化のアルゴリズムを指定する:

<認証/暗号化アルゴリズム>の[手動指定]を押す→認証方式のアルゴリズムを設定→[OK]を押す

設定できる認証と暗号化のアルゴリズムは、次のとおりです。

認証方式 | 説明 |

[ESP] | <ESP認証> [SHA1]:ESP認証方式のアルゴリズムにSHA1を設定します。160ビットのハッシュ値をサポートします。 [NULL]:ESP認証方式のアルゴリズムを設定しません。 |

<ESP暗号> [3DES-CBC]:ESP暗号化方式のアルゴリズムに3DES、暗号モードにCBCを設定します。3DESは、DESを3回行うため処理時間は長くなりますが、暗号の強度は高まります。CBCでは、前のブロックの暗号化結果が次のブロックに連鎖され、暗号を解読しにくくすることができます。 [AES-CBC]:ESP暗号化方式のアルゴリズムにAES、暗号モードにCBCを設定します。AESは、128、192、および256ビットの鍵長の暗号鍵をサポートします。サポートする鍵長が長いため、暗号の強度が高まります。CBCでは、前のブロックの暗号化結果が次のブロックに連鎖され、暗号を解読しにくくすることができます。 [NULL]:ESP暗号化方式のアルゴリズムを設定しません。 | |

[ESP(AES-GCM)] | 128ビット、192ビット、および256ビットの鍵長のAES-GCM(Advanced Encryption Standard - Galois Counter Mode)を設定します。AES-GCMは、暗号化と認証を同時に行うアルゴリズムです。 |

[AH(SHA1)] | AH認証方式のアルゴリズムにSHA1を設定します。160ビットのハッシュ値をサポートします。 |

重要 |

IPSec通信をFIPS 140-2に準拠させた場合は、認証方式に[ESP(AES-GCM)]を設定しているポリシーは無効(OFF)になります。同時に、このポリシーの認証アルゴリズムはSHA1へ、暗号アルゴリズムは3DES-CBCへ自動的に変更されます。(→FIPS 140-2に準拠した暗号方式を使用する) |

認証と暗号化のアルゴリズムを自動で設定する:

<認証/暗号化アルゴリズム>の[自動]を押す

ESP認証・暗号化方式が設定されます。認証と暗号化のアルゴリズムの優先順位は、次のとおりです。

優先順位 | ESP認証方式のアルゴリズム | ESP暗号化方式のアルゴリズム |

1 | SHA1 | AES(128ビット) |

2 | SHA1 | AES(192ビット) |

3 | SHA1 | AES(256ビット) |

4 | SHA1 | 3DES |

15.

[OK]→[OK]を押す

メモ |

セキュリティーポリシーは、10個まで登録できます。登録されたセキュリティーポリシーは、優先順位が高い順に表示されます。 |