Zabezpieczenia sieciowe

Istnieje możliwość zwiększenia poziomu zabezpieczeń sieciowych urządzenia, aby zapobiec ewentualnym manipulacjom lub "wyciekom" danych i zwiększyć tym samym poufność gromadzonych danych.

Zaleca się, aby ustawić administratora sieci (NetworkAdmin) ze względów bezpieczeństwa, w czasie korzystania z SSO-H.

Zabezpieczenia sieciowe tego urządzenia można programować za pomocą następujących funkcji.

Komunikacja szyfrowana TLS

Istnieje możliwość nawiązywania bezpiecznych połączeń szyfrowanych poprzez instalację certyfikatu serwera urządzenia, gdy użytkownik uzyskuje dostęp do urządzenia za pomocą przeglądarki.W czasie komunikacji TLS generowany jest wspólny klucz dla urządzenia i użytkownika, wykorzystujący certyfikat serwera oraz klucz publiczny.Zapobiega to przejęciu oraz kradzieży danych.Patrz "Para kluczy i ustawienia certyfikatu serwera dla zaszyfrowanej komunikacji TLS" oraz "Settings for Utilizing TLS."

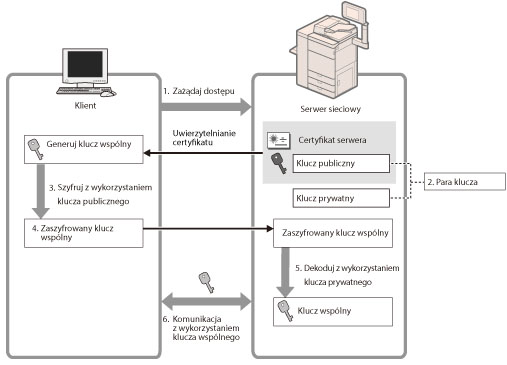

Struktura komunikacji TLS została przedstawiona poniżej.

1. | Gdy użytkownik uzyskuje dostęp do urządzenia z komputera, certyfikat serwera dla TLS oraz publiczny klucz serwera są wymagane. |

2. | Certyfikat oraz klucz publiczny są wysyłane z urządzenia do komputera użytkownika. |

3. | Korzystając z klucza publicznego otrzymanego z serwera, zaszyfrować wygenerowany klucz wspólny na komputerze. |

4. | Wysłać zaszyfrowany klucz wspólny do urządzenia. |

5. | Korzystając z klucza prywatnego, odszyfrować klucz wspólny. |

6. | Po wykonaniu tej procedury, zarówno urządzenie jak i komputer posiadają wspólny klucz i mogą wysyłać/odbierać dane za jego pomocą. |

Zapora

Zapora to system, który zapobiega próbom uzyskania dostępu przez osoby trzecie oraz atakom mającym na celu uzyskanie dostępu do sieci.Można korzystać z zapory urządzenia aby blokować potencjalnie niebezpieczne próby uzyskania dostępu do sieci, poprzez blokowanie określonych, zewnętrznych adresów IP.(Patrz "Protocol Settings.")

SNMP

SNMP jest protokołem, który zarządza całą siecią.Urządzenie obsługuje SNMPv1 oraz SNMPv3.SNMP nadzoruje i steruje urządzeniem urządzeniem, podłączonym do tego urządzenia za pomocą sieci.(Patrz "Communication Environment Setup.")

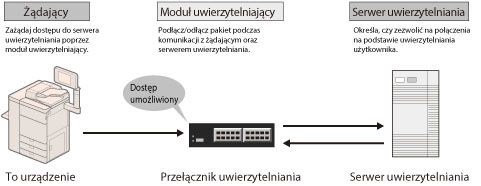

Uwierzytelnianie IEEE 802.1X

Zarządza wszystkimi informacjami uwierzytelniającymi poprzez serwer uwierzytelniający (RADIUS:Remote Authentication Dial In User Service - usługa zdalnego uwierzytelniania użytkowników łączących się za pomocą połączeń typu dial-up) i uwierzytelnia użytkownika.Istnieje możliwość blokowania nieautoryzowanych prób uzyskania połączenia, ponieważ wyłącznie użytkownik uwierzytelniony przez serwer RADIUS może się łączyć.

Moduł uwierzytelniania blokuje połączenia z użytkownikami nieuwierzytelnionymi przez serwer RADIUS.(Patrz "IEEE 802.1X Authentication Settings.")

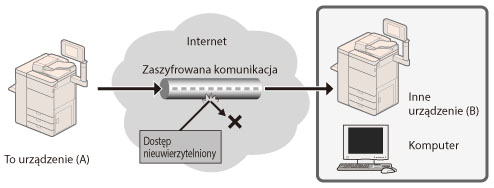

Komunikacja IPSec oraz FIPS 140-2

IPSec jest protokołem do tworzenia polityki bezpieczeństwa w celu ochrony danych odbieranych z i wysyłanych do sieci IP ze strony takich zagrożeń jak nasłuch, zmiana danych i kradzież.(Patrz "IPSec Settings.")

Można również wykorzystać metodę szyfrowania dla komunikacji IPSec, zgodną z zatwierdzoną przez rząd USA FIPS (Federal Information Processing Standards) 140-2.(Patrz "Korzystanie z metody szyfrowania zgodnej z FIPS 140-2.")

Ustawienia MEAP

Można skorzystać z komunikacji TLS w czasie używania aplikacji MEAP poprzez uzyskanie dostępu do urządzenia przez przeglądarkę internetową.(Patrz "Ustawienia MEAP.")