Защита сети

Можно повысить защиту сети на аппарате во избежание вывода данных и манипулирования ими, а также для усиления безопасности и конфиденциальности.

При использовании SSO-H по соображениям безопасности рекомендуется задать администратора сети (NetworkAdmin).

Сетевая безопасность для данного аппарата достигается с использованием следующих функций.

Зашифрованный обмен данными по протоколу TLS

Безопасную шифрованную связь при обращении пользователя к аппарату с помощью веб-браузера можно обеспечить, установив на аппарат сертификат сервера. При использовании протокола TLS на основе сертификата сервера и открытого ключа создается общий ключ, который может использоваться только конкретным пользователем и аппаратом. Это помогает предотвратить перехват и хищение данных. См. разделы "Параметры криптографической пары и сертификата сервера для зашифрованной связи TLS" и "Settings for Utilizing TLS".

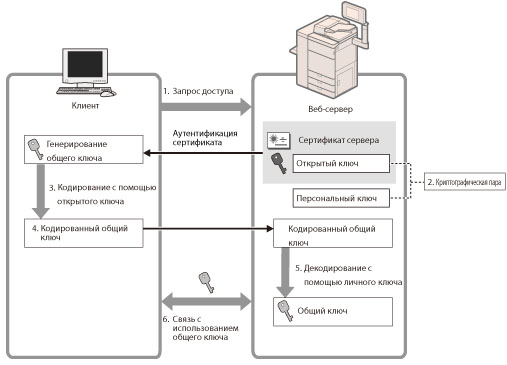

Ниже показана структура связи с использованием протокола TLS.

1. | Когда пользователь обращается к аппарату со своего компьютера, запрашиваются сертификат сервера для TLS и открытый ключ для сервера. |

2. | Сертификат и открытый ключ передаются с аппарата на компьютер пользователя. |

3. | С помощью полученного с сервера открытого ключа на компьютере выполняется шифрование уникального сгенерированного общего ключа. |

4. | Зашифрованный общий ключ передается в аппарат. |

5. | С помощью закрытого ключа в аппарате выполняется декодирование общего ключа. |

6. | Теперь как в компьютере пользователя, так и в аппарате имеется общий ключ, с помощью которого можно передавать/принимать данные. |

Брандмауэр

Брандмауэр — это система, предотвращающая доступ из внешних сетей, а также атаки/вторжения в сеть. Брандмауэр на этом аппарате можно использовать для блокирования потенциально опасного доступа из внешней сети путем ограничения передачи данных с указанных внешних IP-адресов. (См. раздел "Protocol Settings".)

SNMP

SNMP — это протокол управления всей сетью. Данный аппарат поддерживает протоколы SNMPv1 и SNMPv3. Протокол SNMP служит для наблюдения и управления связью с аппаратами, подключенными к данному аппарату по сети. (См. раздел "Communication Environment Setup".)

IEEE 802.1X Аутентификация

Служит для управления всей аутентификационной информацией через сервер аутентификации (RADIUS: Remote Authentication Dial In User Service (Служба дистанционной аутентификации пользователей по коммутируемым линиям)) и аутентификации обращающихся. Можно предотвратить несанкционированный доступ, так как только пользователи, аутентифицированные сервером RADIUS получают разрешение на подключение к сети через аутентификатор.

Аутентификатор блокирует связь для пользователей, не аутентифицированных сервером RADIUS. (См. раздел "IEEE 802.1X Authentication Settings".)

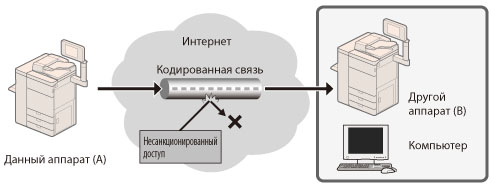

Связь с помощью IPSec и FIPS 140-2

IPSec представляет собой протокол для создания политики защиты данных, получаемых из IP-сети и передаваемых в эту сеть, от таких угроз, как перехват, изменение или похищение данных. (См. раздел "IPSec Settings".)

Можно также привести способ кодирования для связи с помощью IPSec в соответствие со стандартами FIPS (Federal Information Processing Standards) 140-2, утвержденными правительством США. (См. раздел "Использование способа кодирования, который соответствует FIPS 140-2".)

Параметры MEAP

При использовании приложения MEAP посредством доступа к аппарату через веб-браузер можно пользоваться связью по протоколу TLS. (См. раздел "Параметры MEAP".)